Выполните следующие действия.

1. Запустите программу regedit.exe.

2. В открывшемся окне выберите ветвь HKEY_LOCAL_MACHINE и далее Software\Microsoft\WindowsNT\CurrentVersion\Winlogon.

3. В правой половине открытого окна програмrмeы regedit.exe появится список ключей.

4. Найдите ключ Userinit (REG_SZ) и проверьте его содержимое.

5. По умолчанию (исходное состояние) – этот ключ содержит следующую запись C:\WINDOWS\system32\userinit.exe (Рисунок 4).

6. Если в указанном ключе содержатся дополнительные записи то это могут быть троянские программы.

7. В этом случае проанализируйте место расположения программы, при этом обратите внимание на время создания файла и сопоставьте с Вашими действиями в это время.

8. Если время создания файла совпадает с временем Вашей работы в Интернете возможно, что в это время Ваш компьютер был заражен троянским конем.

9. Для удаления этой записи необходимо дважды щелкнуть на названии ключа или при выделенном ключе выбрать команду Изменить из меню Правка программы regedit.exe).

10. В открывшемся окне в поле Значение удалите

|

|

|

ссылку на подозрительный файл. 11.Закройте программу regedit.exe.

11. Перейдите в папку с подозрительным файлом и удалите его «троянский конь» удален из Вашей системы.

Еще одним потенциальным местом записей на запуск троянских программ» является раздел автозапуска Run.

Для его проверки выполните следующее.

1. Запустите программу regedit.exe.

2. В открывшемся окне выберите HK EY_LOCAL_MACHINE и далее Software\Microsoft\Windows\CurrentVersion\Run\... (REG_SZ)

3. В рассматриваемом примере автоматически запускается резидентный антивирус и его планировщик заданий а также утилит, а относящаяся к программе Nero (запись на CD).

4. Если в указанном разделе есть записи вызывающие подозрение выполните пункты 6-11 предыдущего задания.

Задания для самостоятельной работы

1. Проверьтесодержимое LOCAL_MACHINE \Software\ Microsoft\ WindowsNT\ CurrentVersion\ Winlogon\ System (REG_SZ).

2. Зафиксируйте этапы работы, используя команду PrintScreen клавиатуры.

3. Составьте отчет о результатах проверки.

Контрольные вопросы

1. Что такое реестр?

2. Поясните особенности «троянских программ».

3. Почему профилактика «троянских программ» связана с системным реестром?

4. Какие разделы и ключи являются потенциальными местами записей «троянских программ»?

Тема 2. Изучение системы защиты DALLAS LOCK 8.0-K

1. Настроить политику аудита для 2 пользователей, параметры взять у преподавателя.

2. Просмотреть и сохранить журналы аудита. Настроить фильтр на просмотр событий текущей недели, месяца, года.

3. Произвести предоставление полномочий некоторого пользователя другому пользователю, используя функционал Dallas Lock.

4. Настроить контроль целостности для жесткого диска, USB- устройства, папки, файла. Для расчета контрольных сумм использовать встроенные алгоритмы.

|

|

|

5. Удалить и очистить с помощью Dallas Lock информацию о сохраненных журналах (п.2).

6. Настроить запрет смены пользователей без перезагрузки.

7. Создать папки, файлы, закодировать их, используя встроенные криптоалгоримы. Попробовать декодировать!

8. Заблокировать для различных групп пользователей работу с mp3, mpeg, docx, djvu.

9. Создать отчет о правах и конфигурациях Dallas Lock

10. Создать резервную копию файлов СЗИ от НСД Dallas Lock.

11. Протестировать функционал Dallas Lock.

Контрольные вопросы:

1. Назовите назначение и возможности системы DALLAS LOCK 8.0-K?

2. Какие возможности имеет система защиты информации Dallas Lock 8.0-K?

3. Какие ограничения при установке имеет Система Dallas Lock 8.0-K?

4. Назовите виды аппаратных идентификаторов и порядок их установки?

5. Что такое «Генерация пароля»? Для чего она предназначена?

6. Как ограничить доступ к файлам и папкам?

7. Для чего предназначены журналы в системе Dallas Lock 8.0-K?

8. Кто называется «Суперадминистратором» и какие он имеет права в системе Dallas Lock?

9. Для чего предназначен «Контроль целостности»?

10. Что такое аудит в системе Dallas Lock? Его назначение?

Тема 3. Уязвимости парольной защиты ОС Windows

Цель работы: освоения средств парольной защиты учетных записей в ОС Windows.

– сброс пароля;

– атака на SAM-файл;

– получение пароля из его хэша;

– способы повышения парольной защиты.

Подготовка к выполнению работы: вспомнить и подготовить для включения в отчет о лабораторной работе определения понятий

– идентификация;

– пароль;

– хэш-функция;

– реестр операционной системы;

– BIOS.

Тема 4. Использование программно-аппаратных комплексов разграничения доступа (на примере программно-аппаратного комплекса «Соболь»)

Цель работы: ознакомление и получение знаний и умений по настройке и применению программно-аппаратного комплекса разграничения доступа «Соболь».

Подготовка к выполнению работы: вспомнить и подготовить для включения в отчет о лабораторной работе определения понятий

– дискреционная политика безопасности;

– мандатная политика безопасности;

– виды доступа;

– идентификация

– аутентификация;

– авторизация;

– контроль целостности объектов;

– домен безопасности.

Тема 5. Изучение системы защиты информации «Secret NET 5.0-C»

С помощью программных и аппаратных средств «Secret Net 5.0-C» реализуются следующие защитные механизмы:

1. Механизм контроля входа в систему с использованием аппаратных средств.

2. Механизмы разграничения доступа и защиты ресурсов:

– механизм полномочного разграничения доступа к объектам файловой системы;

– механизм замкнутой программной среды;

– механизм шифрования файлов;

– механизм разграничения доступа к устройствам компьютера;

– механизм затирания информации, удаляемой с дисков компьютера.

3. Механизмы контроля и регистрации событий:

– механизм функционального контроля;

– механизм регистрации событий безопасности;

– механизм контроля целостности;

– механизм контроля аппаратной конфигурации компьютера.

Наличие механизма шифрования файлов СЗИ «Secret Net 5.0-C» делает универсальным комплексным средством защиты компьютерной информации. СЗИ «Secret Net 5.0-C» является программно-аппаратным комплексом, однако практическое знакомство с ним и обучение основам работы возможны и при отсутствии аппаратной составляющей. При этом в качестве идентификаторов можно использовать имена пользователей, а для их аутентификации – только обычные пароли ОС Windows.

Тема 6. Изучение системы защиты «Strong Disk Pro»

Цель работы: изучение функциональных возможностей программы, приобретение навыков работы с программным обеспечением Strong Disk Pro.

Описание программы:

|

|

|

Система StrongDisk Pro является комплексным средством для защиты конфиденциальной информации в среде Windows NT/2000 и 95/98/ХР. StrongDisk может использоваться на персональных компьютерах и ноутбуках, а также для создания защищенных архивов. Сочетание уникального набора возможностей, высокой надежности и легкости в обращении делают StrongDisk Pro незаменимым средством при работе с конфиденциальной информацией. Сертификат Гостехкомиссии №315 от 3 апреля 2000г.

Тема7. Применение межсетевых экранов

Сетевая среда лабораторной работы, эмулируемая в программе VMware Workstation, Компьютер рабочего места (на рисунке — «PC») и виртуальный компьютер «IN» являются внутренними узлами защищаемой сети 192.168.20.0/24 (VMnet1 Host only). Два виртуальных компьютера «OUT1» и «OUT2» представляют «неизвестную» внешнюю сеть 10.0.0.0/8 (VMnet2). Виртуальный компьютер «FW-W98» представляет собой узел с программным обеспечением МЭ и используется для защиты периметра внутренней сети. Все IP-адреса сетевых интерфейсов виртуальных узлов назначены вручную, поэтому необходимо отключить DHCP-сервер VMware Workstation и настроить стек TCP/IP интерфейса «VMnet1 Host only» рабочего места. Для настройки IP-адресов и проверки доступности сетевых узлов используйте информацию, приведенную на рис.

Тема 8. Системы обнаружения вторжений

Обнаружение вторжений – процесс мониторинга событий в компьютерной системе или сети и анализа их на предмет нарушений политики безопасности. Система обнаружения вторжений (СОВ) – это устройство или программное решение, осуществляющее обнаружение вторжений.

СПИСОК основной ЛИТЕРАТУРЫ

1. Мартемьянов Ю.Ф. Операционные системы. Концепции построения и обеспечения безопасности [Электронный ресурс]: учебное пособие/ Мартемьянов Ю.Ф., Яковлев Ал.В., Яковлев Ан.В.— Электрон. текстовые данные.— М.: Горячая линия - Телеком, 2011.— 332 c.— Режим доступа: https://www.iprbookshop.ru/12009.— ЭБС «IPRbooks»

2. Беленькая М.Н. Администрирование в информационных системах [Электронный ресурс]: учебное пособие/ Беленькая М.Н., Малиновский С.Т., Яковенко Н.В.— Электрон. текстовые данные.— М.: Горячая линия - Телеком, 2011.— 400 c.— Режим доступа: https://www.iprbookshop.ru/11974.— ЭБС «IPRbooks»

|

|

|

3. Шаньгин В.Ф. Защита компьютерной информации. Эффективные методы и средства [Электронный ресурс]: учебное пособие/ Шаньгин В.Ф.— Электрон. текстовые данные.— М.: ДМК Пресс, 2010.— 544 c.— Режим доступа: https://www.iprbookshop.ru/7943.— ЭБС «IPRbooks»

4. Башлы П.Н. Информационная безопасность [Электронный ресурс]: учебное пособие/ Башлы П.Н., Бабаш А.В., Баранова Е.К.— Электрон. текстовые данные.— М.: Евразийский открытый институт, 2012.— 311 c.— Режим доступа: https://www.iprbookshop.ru/10677.— ЭБС «IPRbooks»

5. Основы информационной безопасности [Электронный ресурс]: учебное пособие/ Е.Б. Белов [и др.].— Электрон. текстовые данные.— М.: Горячая линия - Телеком, 2011.— 558 c.— Режим доступа: https://www.iprbookshop.ru/12014.— ЭБС «IPRbooks»

Дополнительная:

6. Девянин П.Н. Модели безопасности компьютерных систем. Управление доступом и информационными потоками [Электронный ресурс]: учебное пособие/ Девянин П.Н.— Электрон. текстовые данные.— М.: Горячая линия - Телеком, 2012.— 320 c.— Режим доступа: https://www.iprbookshop.ru/12000.— ЭБС «IPRbooks»

7. Зайцев А.П. Технические средства и методы защиты информации [Электронный ресурс]: учебное пособие/ Зайцев А.П., Мещеряков Р.В., Шелупанов А.А.— Электрон. текстовые данные.— М.: Горячая линия - Телеком, 2012.— 616 c.— Режим доступа: https://www.iprbookshop.ru/12054.— ЭБС «IPRbooks»

8. Скрипник Д.А. Общие вопросы технической защиты информации [Электронный ресурс]/ Скрипник Д.А.— Электрон. текстовые данные.— М.: Интернет-Университет Информационных Технологий (ИНТУИТ), 2012.— 264 c.— Режим доступа: https://www.iprbookshop.ru/16710.— ЭБС «IPRbooks»

9. Аверченков В.И. Защита персональных данных в организации [Электронный ресурс]: монография/ Аверченков В.И., Рытов М.Ю., Гайнулин Т.Р.— Электрон. текстовые данные.— Брянск: БГТУ, 2012.— 124 c.— Режим доступа: https://www.iprbookshop.ru/6993.— ЭБС «IPRbooks»

10. Богомолова О.Б. Защита компьютера от вредоносных воздействий [Электронный ресурс]: учебное пособие/ Богомолова О.Б., Усенков Д.Ю.— Электрон. текстовые данные.— М.: БИНОМ. Лаборатория знаний, 2012.— 179 c.— Режим доступа: https://www.iprbookshop.ru/12222.— ЭБС «IPRbooks»

ПИСЬМЕННЫЙ ОТЧЁТ ПО ПРАКТИКУМУ

Тема №1 «Изучение реестра ОС»

Запуск программы regedit.exe (Рис.1)

Рис. 1

В открывшемся окне выберана ветвь HKEY_LOCAL_MACHINE и далее Software\Microsoft\WindowsNT\CurrentVersion\Winlogon (Рис. 2)

Рис. 2

В правой половине открытого окна програмrмeы regedit.exe появился список ключей (Рис. 3)

Рис. 3

Найден ключ Userinit (REG_SZ) и проверено его содержимое. По умолчанию (исходное состояние) – этот ключ содержит следующую запись C:\WINDOWS\system32\userinit.exe (Рис. 4)

В указанном ключе нет дополнительных записи, это говорит о том, что нет троянских программ.

Рис. 4

Контрольные вопросы:

1. Что такое реестр?

Реестр Windows XP – это база данных, в которой хранится информация обо всех настройках и параметрах работы Windows XP, а также конфигурация всех установленных в системе приложений.

В реестре хранятся данные, которые необходимы для правильного функционирования Windows. К ним относятся профили всех пользователей, сведения об установленном ПО и типах документов, которые могут быть созданы каждой программой, информация о свойствах папок и значках приложений, а такжен установленном оборудовании и используемых портах.

Хранится реестр в виде множества двоичных файлов.

Для работы с реестром необходимо использовать специальные программы. Они собирают все файлы реестра воедино и отображают их содержимое в виде единой иерархической структуры.

Стандартной программой, предназначенной для работы с реестром, входящим в состав Windows XP, является программа regedit.exe или regedit32.exe. Располагается эта программа в каталоге, в котором была установлена ОС.

2. Поясните особенности «троянских программ».

Троянская программа - это вредительская программа, полученная путем явного изменения или добавления команд в пользовательскую программу. «Троянская программа» может мешать работе пользователя, шпионить за пользователем, использовать ресурсы компьютера для какой-либо незаконной деятельности и т.д.

Потенциальными местами записей «троянских программ» в системном реестре являются разделы, описывающие программы, запускаемые автоматически при загрузке операционной системы от имени пользователя и системы.

3. Почему профилактика «троянских программ» связана с системным реестром?

Реестр содержит важные данные о компьютере, его приложениях и файлах. Злоумышленник может воспользоваться реестром для нанесения серьезного ущерба компьютеру. Очень важно поддерживать высокий уровень безопасности реестра. По умолчанию администраторам предоставляется полный доступ ко всему реестру, в то время как другие пользователи в основном имеют полный доступ к разделам, относящимся к их собственным учетным записям (в том числе HKEY_CURRENT_USER) и доступ на чтение к разделам, относящимся к компьютеру и его программному обеспечению. Пользователи не имеют доступа к разделам, относящимся к учетным записям других пользователей. Пользователи, имеющие соответствующие разрешения доступа к разделу, могут изменять разрешения на доступ к этому разделу и любым содержащимся в нем разделам.

4. Какие разделы и ключи являются потенциальными местами записей «троянских программ»?

Потенциальными местами записей «троянских программ» в системном реестре являются разделы, описывающие программы, запускаемые автоматически при загрузке операционной системы от имени пользователя и системы.

Тема 2. Изучение системы защиты DALLAS LOCK 8.0-K

Перед выполнением практических заданий, необходимо установить программу DALLAS LOCK 8.0-K. Утсановка была осуществлена на виртуальной машине VirtualWINpc.

Далее, в среде программы DALLAS LOCK 8.0.-K. добавляем двух пользователей (Рис.5 -10):

Задаем имя первого пользователя и необходимые параметры:

Рис.5

Генерируем пароль для первого пользователя:

Рис.6

Первый пользователь создан:

Рис.7

Выбираем второго пользователя, устанавлеваем необходимые параметры:

Рис.8

Установка пароля для пользователя:

Рис.9

Пользователь создан:

Рис.10

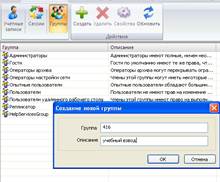

Далее были созданы группы (Рис.11-14)

Задаем имя группы, описание

Рис.11

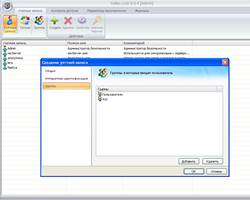

Выбираем необходимые параметры

Рис.12

Генерируем пароль для группы:

Рис.13

Группа создана

Рис.14

Далее была настроена политика аудита для созданных пользователей (Рис.15)

Рис.15

Настроен фильтр на просмотр событий текущей недели, месяца, года (рис.16)

Рис.16

Произведено предоставление полномочий некоторого пользователя другому пользователю.

Рис.17

Настроен контроль целостности для файла. Для расчета контрольных сумм использовать встроенные алгоритмы (Рис.18-19)

Рис.18

Рис.19

Далее была удалена и очищена информация о сохраненных журналах (рис.20)

Рис.20

Настроен запрет смены пользователей без перезагрузки

Рис.21

Заблокирован для различных групп пользователей работу с mp3, mpeg, docx, djvu (Рис.22-24)

Рис.22

Рис.23

Рис.24

Создан отчет о правах и конфигурациях Dallas Lock (Рис.25-26)

Рис.25

Результат отчета (Рис.26)

Рис.26

Создана резервная копия файлов СЗИ от НСД Dallas Lock (Рис.27)

Рис.27

Контрольные вопросы:

11. Назовите назначение и возможности системы DALLAS LOCK 8.0-K?

12. Какие возможности имеет система защиты информации Dallas Lock 8.0-K?

13. Какие ограничения при установке имеет Система Dallas Lock 8.0-K?

14. Назовите виды аппаратных идентификаторов и порядок их установки?

15. Что такое «Генерация пароля»? Для чего она предназначена?

16. Как ограничить доступ к файлам и папкам?

17. Для чего предназначены журналы в системе Dallas Lock 8.0-K?

18. Кто называется «Суперадминистратором» и какие он имеет права в системе Dallas Lock?

19. Для чего предназначен «Контроль целостности»?

20. Что такое аудит в системе Dallas Lock? Его назначение?

2015-02-14

2015-02-14 1898

1898