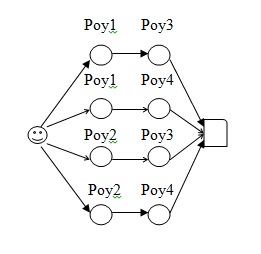

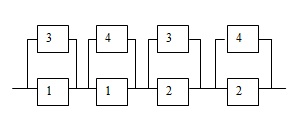

а. Орграф б. Схема резервирования

Второй случай

Рис.17. Пример орграфа безопасности информационной системы и построенной для него схемы последовательно-параллельного резервирования без учета зависимости угроз

Как видим, в этом случае имеем совершенно иные орграфы, как следствие, схемы последовательно-параллельного резервирования и расчетные формулы.

Итак, имея в своем распоряжении рассмотренные базовые конструкции и базовые схемы (модели) резервирования, уже без труда можно построить схему последовательно-параллельного резервирования и получить необходимую расчетную формулу для орграфа, в состав которого входят вершины, имеющие несколько входящих и исходящих дуг.

Замечание. По аналогии с тем, как это было ранее сделано, применительно к атаке, и исходя из того, что  >>

>>  , r=1,…,R (интенсивность устранение уязвимости в средстве защиты на много превосходит интенсивности устранения иных уязвимостей, используемых любой атакой), и предполагая, что

, r=1,…,R (интенсивность устранение уязвимости в средстве защиты на много превосходит интенсивности устранения иных уязвимостей, используемых любой атакой), и предполагая, что  =

=  n = 1,…,N (параметры средств защиты от угроз различных атак совпадают), можем ввести характеристику среднего времени наработки на нарушение эксплуатационной информационной безопасности защищенной информационной системы,

n = 1,…,N (параметры средств защиты от угроз различных атак совпадают), можем ввести характеристику среднего времени наработки на нарушение эксплуатационной информационной безопасности защищенной информационной системы,  :

:

|

|

|

где  - вероятность того, что защищенная информационная система готова к безопасной эксплуатации в отношении потенциально возможных атак.

- вероятность того, что защищенная информационная система готова к безопасной эксплуатации в отношении потенциально возможных атак.

2015-08-12

2015-08-12 359

359