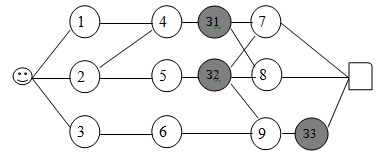

Б. Вторая итерация

В. Третья итерация

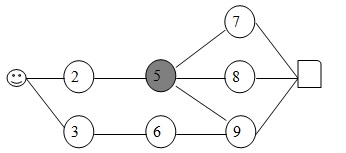

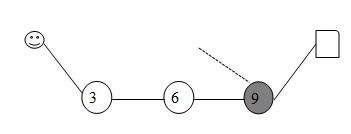

Рис.22. Иллюстрация применения метода функционального проектирования

Некий исходный граф, на котором иллюстрируется процедура функционального проектирования, представлен на рис.22.а. На первом этапе итерации по максимальному значению коэффициента k выбирается 4-я вершина – выбрано первое средство защиты, которое должно нивелировать 4-ю уязвимость.

В результате преобразования исходного графа (исключения 4-й вершины) получаем преобразованный граф - исходный граф для второй итерации, приведенный на рис.22.б. Используя тот же критерий оптимальности, выбираем на этой итерации пятую вершину – выбрано второе средство защиты, которое должно нивелировать 5-ю уязвимость.

В результате преобразования исходного для этой итерации графа (исключения 5-й вершины) получаем исходный граф для третьей итерации, приведенный на рис.22.в. На этом графе три вершины – 3,6,9 характеризуются одинаковым значением коэффициента k, однако, 9-я вершина (при прочих равных условиях) на исходном графе имела максимальное из сравниваемых вершин значение коэффициента k, поэтому на этой итерации выбираем 9-ю вершину – выбрано третье средство защиты, которое должно нивелировать 9-ю уязвимость.

|

|

|

Процедура проектирования завершена, в результате ее выполнение для информационной системы, характеризуемой исходно заданным графом актуальных атак, определен состав системы защиты – она должна содержать в своем составе средства защиты, нивелирующие 4,5 и 9 уязвимости, т.е. определены функциональные задачи системы защиты - нивелирование 4,5 и 9 уязвимостей.

Размещаем на исходном графе актуальных атак вершины соответствующих средств защиты информации (З1, З2, З3), в результате чего получаем граф угрозы безопасности защищенной информационной системы, представленный на рис.23.

Рис.23. Граф угрозы безопасности защищенной информационной системы

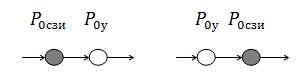

Теперь несколько слов по поводу включения в граф вершин средств защиты информации. Возможны два способа, проиллюстрированные на рис.24. С точки зрения практической реализации защиты, эти способы кардинально различаются. Способ, проиллюстрированный на рис.24.а, предполагает собственно нивелирование средством защиты уязвимости - предотвращает возможность атаки на эту уязвимость, способ же, проиллюстрированный на рис.24.б, не предполагает нивелирование уязвимости - реализуется защита, направленная на предотвращение (на снижение возможных последствий) атаки на уязвимость.

а. Предотвращение возможности б. Предотвращение последствий

использования атакой уязвимости использования атакой уязвимости

|

|

|

Рис.24. Иллюстрация способов включения в граф средства защиты

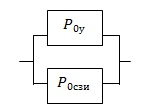

Утверждение. Применение альтернативных способов защиты от атак на уязвимость, проиллюстрированных на рис.24, с точки зрения обеспечиваемого уровня безопасности в отношении атаки на уязвимость, эквивалентны.

Доказательство. Вновь обратимся к рассмотренной ранее интерпретации атаки, см. рис.9, но уже при условии реализации защиты от атаки на уязвимость в информационной системе. Альтернативные схемы включения в орграф угрозы атаки вершин средства защиты представлены на рис.25.а.

а. Схемы включения вершины средства защиты б. Схема резервирования

Рис.25. Схемы включения в орграф угрозы атаки вершин средств защиты и схема резервирования

Рассмотрев же схему резервирования, приведенную на рис.25.б, делаем вывод о том, что с точки зрения проектирования системы защиты, альтернативные схемы, представленные на рис.24.а, эквивалентны, т.е. в общем случае эквивалентны и альтернативные способы реализации защиты, отличие может состоять лишь в параметрах  и

и  средств защиты, реализующих альтернативные решения, поскольку они включаются в схему резервирования одинаково (как параллельный резерв).

средств защиты, реализующих альтернативные решения, поскольку они включаются в схему резервирования одинаково (как параллельный резерв).

2015-08-12

2015-08-12 964

964