Лабораторная работа «Обеспечение безопасности локальной сети»

Политику безопасности можно сравнить с пограничником, охраняющим границу страны. Ниже мы рассмотрим два способа улучшения безопасности работы нашей виртуальной сети за два приема.

Шаг 1. Меняем учетную запись администратора (Пользователь Администратор с пустым паролем — это уязвимость)

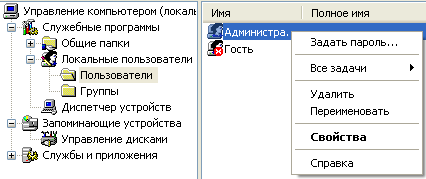

Часто при установке Windows пароль администратора пустой и этим может воспользоваться злоумышленник. Иначе говоря, при установке Windows XP в автоматическом режиме с настройками по умолчанию мы имеем пользователя Администратор с пустым паролем и любой User может войти в такой ПК с правами администратора. Чтобы решить проблему выполним команду Мой компьютер-Панель управления-Администрирование - Управление компьютером – Локальные пользователи - Пользователи (рис. 1).

Рис. 1. Окно Управление компьютером

Здесь по щелчку правой кнопкой мыши на Администраторы зададим администратору пароль, например, 12345. Это плохой пароль, но лучше, чем ничего. Теперь в окне Администрирование зайдем в Локальную политику безопасности. Далее идем по веткам дерева: Локальные политики-Параметры безопасности-Учетные записи: Переименование учетной записи Администратор (рис..2).

Рис. 2. Находим в системном реестре запись Переименование учетной записи Администратор

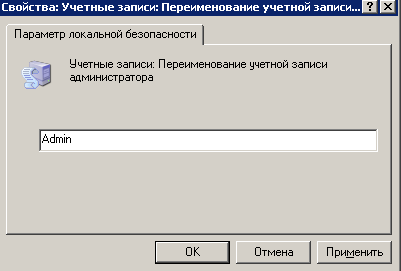

Здесь пользователя Администратор заменим на Admin (рис. 3).

Рис. 3. Пользователю Администратор присваиваем новое имя

Перезагружаем ОС. После наших действий у нас получилась учетная запись Admin с паролем 12345 и правами администратора (рис. 4).

Рис. 4. Окно входа в ОС Windows XP

Все, теперь мы имеем пользователя Администратор с паролем, одна из уязвимостей системы устранена.

Примечание

Операцию по изменению имени пользователя и заданию пароля мы также могли бы выполнить без использования системного реестра, использовав окно Учетные записи пользователей, что гораздо проще (рис. 5).

Рис. 5. Окно Учетные записи пользователей

Примечание

Учетная запись Гость позволяет входить в ПК и работать на нем (например, в Интернет) без использования специально созданной учетной записи. Запись Гость не требует ввода пароля и по умолчанию блокирована. Гость не может устанавливать или удалять программы. Эту учетную запись можно отключить, но нельзя удалить.

Шаг 2. Делаем окно приветствия пустым (убираем уязвимость 2)

У нас окно входа в систему содержит подсказку Admin, давайте ее уберем, сделав окно пустым. Для начала в окне Учетные записи пользователей жмем на кнопку Изменение входа пользователей в систему и уберем флажок Использовать страницу приветствия (рис. 6 и рис. 7).

Рис. 6. Окно Учетные записи пользователей

Рис. 7. Убираем флажок Использовать страницу приветствия

Но, это только половина дела. Теперь повысим безопасность сети еще на одну условную ступень, сделав оба поля окна приветствия пустыми (рис. 8).

Рис. 8. Обе строки данного окна сделаем пустыми

Выполним команду Панель управления-Администрирование – Локальные политики безопасности- Локальные политики-Параметры безопасности — Интерактивный вход: не отображать последнего имени пользователя. Эту запись необходимо включить (рис. 9).

Рис. 9. Активируем переключатель Включить

Теперь после завершения сеанса пользователь должен угадать не только пароль, но и имя пользователя (рис. 10).

Рис. 10. Обе строки окна приветствия пусты

2020-10-11

2020-10-11 229

229