Лекция 15. Организация функционирования комплексных сзи

Контрольные вопросы

1. Назовите основные принципы построения защищенных КС.

2. Дайте краткую характеристику этапов создания КСЗИ.

3. В чем заключается сущность специальных методов неформального моделирования?

4. Поясните сущность методов декомпозиции и макро моделирования.

5. Выполните сравнительный анализ подходов к оценке эффективности КСЗИ.

Вопросы:

15.1. Организация доступа к ресурсам КС

15.2. Обеспечение целостности и доступности информации в КС

15.3 Техническая эксплуатация КСЗИ

Литература:

1. Завгородний В.И. комплексная защита информации в компьютерных системах: Учебное пособие. – Логос, 201. – С.246-258.

Функционирование комплексных систем защиты информации (КСЗИ) зависит не только от характеристик созданной системы, но и от эффективности ее использования на этапе эксплуатации КС.

Основными задачами этапа эксплуатации являются:

- максимальное использование возможностей КСЗИ, заложенных в систему при построении, и

|

|

|

- совершенствование ее защитных функций в соответствии с изменяющимися условиями.

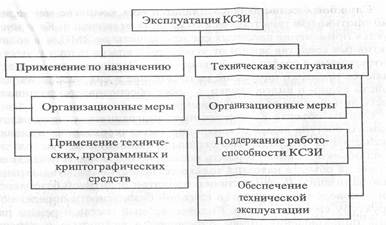

Процесс эксплуатации КСЗИ можно разделить на применение системы по прямому назначению, что предполагает выполнение всего комплекса мероприятий, непосредственно связанных с защитой информации в КС, и техническую эксплуатацию (рис.15.1).

|

| Рис. 15.1. Содержание процесса эксплуатации КСЗИ |

Применение по назначению предусматривает организацию доступа к ресурсам КС и обеспечение их целостности.

Под организацией доступа к ресурсам понимается весь комплекс мер, который выполняется в процессе эксплуатации КС для предотвращения несанкционированного воздействия на технические и программные средства, а также на информацию.

Организация доступа к ресурсам предполагает:

• разграничение прав пользователей и обслуживающего персонала по доступу к ресурсам КС в соответствии с функциональными обязанностями должностных лиц;

• организацию работы с конфиденциальными информационными ресурсами на объекте;

• защиту от технических средств разведки;

• охрану объекта;

• эксплуатацию системы разграничения доступа.

Права должностных лиц по доступу к ресурсам КС устанавливаются руководством организации, в интересах которой используется КС.

Каждому должностному лицу определяются:

- технические ресурсы для использования (рабочая станция, сервер, аппаратура передачи данных и т.д.),

- разрешенные режимы и

- время работы.

Руководством устанавливается уровень компетенции должностных лиц по манипулированию информацией. Лицо, ответственное за обеспечение безопасности информации (ОБИ) в компьютерной системе (КС), на основании решения руководителя о разграничении доступа должностных лиц обеспечивает ввод соответствующих полномочий доступа в систему разграничения доступа.

|

|

|

Руководство совместно со службой безопасности определяет порядок работы с конфиденциальными информационными ресурсами, не используемыми непосредственно в КС, хотя бы и временно. К таким ресурсам относятся конфиденциальная печатная продукция, в том числе и полученная с помощью КС, а также машинные носители информации, находящиеся вне устройств КС. Учетом, хранением и выдачей таких ресурсов занимаются должностные лица из службы безопасности, либо другие должностные лица по совместительству.

Службой безопасности выполняется весь комплекс мероприятий противодействия техническим средствам разведки. Контролируется применение пассивных средств защиты от ЭМИ и наводок. Активные средства защиты от угроз этого класса используются в соответствии с графиком работы объекта. Периодически осуществляются проверки помещений на отсутствие в них закладных устройств аудио- и видео-разведки, а также обеспечивается защищенность линий связи от прослушивания.

Охрана объекта в КСЗИ обеспечивает разграничение непосредственного доступа людей на контролируемую территорию, в здания и помещения. Подразделение охраны (охранник) может находиться на объекте, а может охранять несколько объектов. В последнем случае на объекте находятся только технические средства охраны и сигнализации. В соответствии с принятой политикой безопасности руководство совместно со службой безопасности определяют структуру системы охраны. Количественный состав и режим работы подразделения охраны определяется важностью и конфиденциальностью информации КС, а также используемыми техническими средствами охраны и сигнализации.

Система разграничения доступа (СРД) является одной из главных составляющих комплексной системы защиты информации. В этой системе можно выделить следующие компоненты:

● средства аутентификации субъекта доступа;

● средства разграничения доступа к техническим устройствам компьютерной системы;

● средства разграничения доступа к программам и данным;

● средства блокировки неправомочных действий;

● средства регистрации событий;

● дежурный оператор системы разграничения доступа.

Эффективность функционирования системы разграничения доступа во многом определяется надежностью механизмов аутентификации. Особое значение имеет аутентификация при взаимодействии удаленных процессов, которая всегда осуществляется с применением методов криптографии.

При эксплуатации механизмов аутентификации основными задачами являются:

- генерация или изготовление идентификаторов,

- их учет и хранение,

- передача идентификаторов пользователю и

- контроль над правильностью выполнения процедур аутентификации в КС.

При компрометации атрибутов доступа (пароля, персонального кода и т.п.) необходимо срочное их исключение из списка разрешенных. Эти действия должны выполняться дежурным оператором системы разграничения доступа.

В больших распределенных КС проблема генерации и доставки атрибутов идентификации и ключей шифрования не является тривиальной задачей. Так, например, распределение секретных ключей шифрования должно осуществляться вне защищаемой компьютерной системы. Значения идентификаторов пользователя не должны храниться и передаваться в системе в открытом виде. На время ввода и сравнения идентификаторов необходимо применять особые меры защиты от подсматривания набора пароля и воздействия вредительских программ типа клавиатурных шпионов и программ-имитаторов СРД.

|

|

|

Средства разграничения доступа к техническим средствам препятствуют несанкционированным действиям злоумышленника, таким как

- включение технического средства,

- загрузка операционной системы,

- ввод-вывод информации,

- использование нештатных устройств и т.д.

Разграничение доступа осуществляется оператором СРД путем использования технических и программных средств. Так оператор СРД может контролировать использование ключей от замков подачи питания непосредственно на техническое средство или на все устройства, находящиеся в отдельном помещении, дистанционно управлять блокировкой подачи питания на устройство или блокировкой загрузки ОС. На аппаратном или программном уровне оператор может изменять техническую структуру средств, которые может использовать конкретный пользователь.

Средства разграничения доступа к программам и данным используются наиболее интенсивно и во многом определяют характеристики СРД. Эти средства являются аппаратно-программными. Они настраиваются должностными лицами подразделения, обеспечивающего безопасность информации, и изменяются при изменении полномочий пользователя или при изменении программной и информационной структуры.

Доступ к файлам регулируется диспетчером доступа. Доступ к записям и отдельным полям записей в файлах баз данных регулируется также с помощью систем управления базами данных.

Эффективность СРД можно повысить за счет

- шифрование файлов, хранящихся на внешних запоминающих устройствах,

- полного стирания файлов при их уничтожении и

- стирания временных файлов.

Даже если злоумышленник получит доступ к машинному носителю путем, например, несанкционированного копирования, то получить доступ к информации он не сможет без ключа шифрования.

В распределенных КС доступ между подсистемами, например удаленными ЛВС, регулируется с помощью межсетевых экранов. Межсетевой экран необходимо использовать для управления обменом между защищенной и незащищенной компьютерными системами. При этом регулируется доступ как из незащищенной КС в защищенную, так и доступ из защищенной системы в незащищенную. Компьютер, реализующий функции межсетевого экрана, целесообразно размещать на рабочем месте оператора КСЗИ.

|

|

|

Средства блокировки неправомочных действий субъектов доступа являются неотъемлемой компонентой СРД. Если атрибуты субъекта доступа или алгоритм его действий не являются разрешенными для данного субъекта, то дальнейшая работа в КС такого нарушителя прекращается до вмешательства оператора КСЗИ. Средства блокировки исключают или в значительной степени затрудняют автоматический подбор атрибутов доступа.

Средства регистрации событий также являются обязательной компонентой СРД. Журналы регистрации событий располагаются на ВЗУ. В таких журналах записываются данные о входе пользователей в систему и о выходе из нее, о всех попытках выполнения несанкционированных действий, о доступе к определенным ресурсам и т.п. Настройка журнала на фиксацию определенных событий и периодический анализ его содержимого осуществляется дежурным оператором и вышестоящими должностными лицами из подразделения ОБИ. Процесс настройки и анализа журнала целесообразно автоматизировать программным путем.

Непосредственное управление СРД осуществляет дежурный оператор КСЗИ, который, как правило, выполняет и функции дежурного администратора КС.

Дежурный администратор

- загружает ОС,

- обеспечивает требуемую конфигурацию и режимы работы КС,

- вводит в СРД полномочия и атрибуты пользователей,

- осуществляет контроль и управляет доступом пользователей к ресурсам КС.

2014-02-09

2014-02-09 2679

2679