ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ

Учебное пособие

ЧАСТЬ 1

ИЗДАТЕЛЬСТВО САНКТ-ПЕТЕРБУРГСКОГО ГОСУДАРСТВЕННОГО УНИВЕРСИТЕТА

ЭКОНОМИКИ И ФИНАНСОВ 2010

Рекомендовано научно-методическим советом университета

ББК 65.39 Б 69

Блинов A.M.

Информационная безопасность: Учебное пособие. Часть 1. - СПб.: Изд-во СПбГУЭФ, 2010. - 96 с.

В первой части учебного пособия рассматриваются основные разделы дисциплины «Информационная безопасность»: проблемы информационной безопасности, термины и определения, нормативно-правовые документы, стандарты информационной безопасности, модели безопасности.

Предназначено для студентов старших курсов дневной формы обучения специальности 080801 «Прикладная информатика в экономике».

Рецензенты:

канд. техн. наук, доцент, зам. зав. кафедрой информатики и компьютерных технологий СПбГГИ А.Б. Маховиков

канд. техн. наук, доцент кафедры информатики и математики СПбГУП Л.В. Путькина

© Издательство СПбГУЭФ, 2010

ВВЕДЕНИЕ

В учебном пособии рассматривается текущее состояние дел в области информационной безопасности. Приводятся основные термины и определения согласно принятым нормативно-правовым документам на территории России.

Одна из глав посвящена обзору международных оценочных стандартов в области информационной безопасности.

Освещаются вопросы построения защищенных информационных систем на основе применения математических моделей.

Данное учебное пособие предназначено для студентов старших курсов специальности 080801 «Прикладная информатика в экономике». Является первой теоретической частью цикла учебных пособий по информационной безопасности.

ГЛАВА 1. ПОНЯТИЕ И ПРИНЦИПЫ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

Проблема обеспечения информационной безопасности в рамках любого государства в последнее время все чаще является предметом обсуждения не только в научных кругах, но и на политическом уровне. Данная проблема также становится объектом внимания международных организаций, в том числе и ООН.

Современный этап развития общества характеризуется возрастающей ролью электронных ресурсов, представляющих собой совокупность информации, информационной инфраструктуры, субъектов, осуществляющих сбор, формирование, распространение и использование информации, а также системы регулирования возникающих при этом отношений.

Стремительный рост компьютерных технологий в различных сферах человеческой деятельности, с одной стороны, позволил обеспечить высокие достижения в этих сферах, а с другой стороны, стал источником самых непредсказуемых и вредных для человеческого общества последствий. В результате, можно говорить о появлении принципиально нового сегмента международного противоборства, затрагивающего как вопросы безопасности отдельных государств, так и общую систему международной безопасности на всех уровнях.

Событие, произошедшее в октябре 1988 года в США, названо специалистами крупнейшим нарушением безопасности американских компьютерных систем из когда-либо случавшихся. 23-летний студент выпускного курса Корнельского университета Роберт Т. Моррис создал и запустил в компьютерной сети ARPANET программу, представлявшую собой разновидность компьютерных вирусов - сетевых «червей». В результате атаки был полностью или частично заблокирован ряд общенациональных компьютерных сетей, в частности Internet, CSnet, NSFnet, BITnet, ARPANET и военная сеть Milnet. В итоге вирус поразил более 6200 компьютерных систем по всей Америке, включая системы многих крупнейших университетов, институтов, правительственных лабораторий, частных фирм, военных баз, клиник, агентства NASA. Общий ущерб от этой атаки оценивается специалистами минимум в 100 млн долларов. Моррис был исключен из университета с правом повторного поступления через год и приговорен судом к штрафу в 270 тыс. долларов и трем месяцам тюремного заключения.

В 1991 году в ходе операции «Буря в пустыне», с помощью электронных излучателей вооруженным силам США удалось нарушить радио и телефонную связь практически на всей территории Ирака. Систему управления ПВО Ирака спецслужбам США удалось вывести из строя за

счет специальных вирусов, введенных в компьютерную систему из памяти принтеров, приобретенных для этой системы у одной коммерческой фирмы.

Во время войны в Косово, Югославская Федерация, для того чтобы приостановить военные операции, организовала «хакерскую» войну, которая выражалась в совершении атак на определенные веб-сайты США, Великобритании и других стран НАТО, которые поддерживали компьютерные системы Белого Дома и Пентагона. В результате британское метеорологическое бюро было парализовано и не могло предоставлять необходимые метеорологические услуги для воздушных атак НАТО, поэтому некоторые из планов воздушных атак пришлось отменить. Представители объединенного штаба подтвердили использование информационного оружия во время Косовской компании.

Становится очевидной необходимость теоретической разработки международно-правовых основ регулирования взаимоотношений субъектов международного права в сфере качественно изменяющихся под воздействием информационной революции условий обеспечения международной и национальной безопасности, в сфере обеспечения информационной безопасности государства.

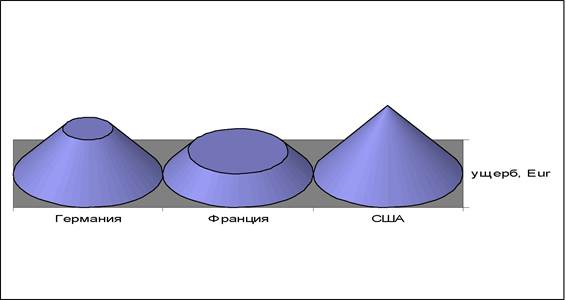

Рис. 1. Соотношение ущербов в связи с компьютерными преступлениями в разных странах

Новые технологии порождают и новые преступления. Согласно унификации Комитета министров Европейского Совета определены криминальные направления компьютерной деятельности. К ним относятся:

• компьютерное мошенничество;

• подделка компьютерной информации;

• повреждение данных или программ;

• компьютерный саботаж;

• несанкционированный доступ к информации;

• нарушение авторских прав.

Актуальность проблемы информационной безопасности заключается:

• в особом характере общественной опасности возможных преступлений;

• в наличии тенденции к росту числа преступлений в информационной сфере;

• в неразработанности ряда теоретических положений, связанных с информационной безопасностью.

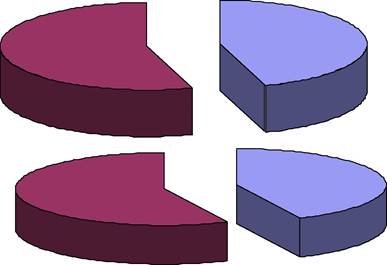

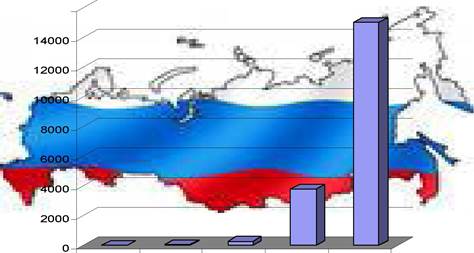

Убытки ведущих компаний в связи с нарушениями безопасности информации составляют миллиарды евро, причем только треть опрошенных компаний смогли определить количественно размер потерь. Так, по данным зарубежных правоохранительных органов, в Германии с использованием компьютеров похищается до 2 млрд евро ежегодно, во Франции -до 1 млрд евро, в США - до нескольких миллиардов евро. Атакам через Интернет подвергались 57% опрошенных, 55% отметили нарушения со стороны собственных сотрудников. По данным МВД РФ в 1997 году было зарегистрировано 7 преступлений в сфере компьютерных технологий, в 1998 году - 66, в 1999 году - 294, в 2002 году - 3782 преступлений, в 2006 году-около 15000.

Проблема обеспечения безопасности носит комплексный характер, для ее решения необходимо сочетание законодательных, организационных и программно-технических мер и средств. В курсе Информационной безопасности нас будут интересовать программно-технические средства, реализующиеся программным и аппаратным обеспечением, решающие разные задачи по защите. Они могут быть встроены в операционные системы, либо могут быть реализованы в виде отдельных продуктов. Во многих случаях центр тяжести смещается в сторону защищенности операционных систем.

23 декабря 1999 года Генеральная Ассамблея ООН приняла резолюцию, в которой выражается озабоченность тем, что распространение и использование современных информационных технологий и средств потенциально может быть использовано в целях, несовместимых с задачами обеспечения международной стабильности и безопасности.

| 45% |

| 43% |

| 57% |

55%

□ посторонние люди ■ свои сотрудники

Интранет Интернет

Рис. 2. Соотношение различных видов атак

В России положения, касающиеся информационной безопасности, включены в «Концепцию национальной безопасности РФ», утвержденную Указом Президента РФ от 17.12.1997 г., в ред. Указа Президента от 10.01.2000 г., а также в Военную доктрину РФ, утвержденную Указом Президента РФ от 21.04.2000 г. Кроме того, в рамках Совета безопасности РФ разрабатывается проект «Концепции совершенствования правового обеспечения информационной безопасности РФ».

1997 1998 1999 2002 2006

1997 1998 1999 2002 2006

□ количество преступлений, ед

Рис. 3. Рост количества преступлений, регистрируемый

на территории РФ

09 сентября 2000 года Президентом РФ была утверждена Доктрина информационной безопасности РФ. Доктрина информационной безопасности Российской Федерации представляет собой совокупность официальных взглядов на цели, задачи, принципы и основные направления обеспечения информационной безопасности Российской Федерации, развивает Концепцию национальной безопасности Российской Федерации применительно к информационной сфере.

В декабре 2002 года принят ФЗ «О внесении изменений и дополнений в Закон РФ «О правовой охране программ для ЭВМ и баз данных», 29 июля 2004 года подписан Закон «О коммерческой тайне», на рассмотрении в Государственной Думе находится законопроект «Об информации персонального характера». Назрела необходимость разработки и принятия законов «О служебной тайне», «О профессиональной тайне».

Принятие указанных законов обусловлено положениями Доктрины информационной безопасности РФ, в которой в качестве основных составляющих национальных интересов России в информационной сфере выделяются меры правового характера, обеспечивающие конституционные права человека и гражданина свободно искать, передавать, производить и распространять информацию любым законным способом, конституционные права и свободы человека и гражданина на личную и семейную тайну, тайну переписки, телефонных переговоров, почтовых, телеграфных и иных сообщений, защиту информационных ресурсов от несанкционированного доступа, обеспечение безопасности информационных и телекоммуникационных систем.

Необходимо сказать, что кроме вышеуказанных законов за последнее десятилетие в России реализован комплекс мер по совершенствованию обеспечения информационной безопасности. Для правового обеспечения информационной безопасности приняты Федеральные законы «О государственной тайне», «Об информации, информатизации и защите информации», «Об участии в международном информационном обмене», а также ряд других нормативных актов. В новых Гражданском и Уголовном кодексах предусмотрена ответственность за правонарушения и преступления в информационной сфере.

Специалистам в области информационной безопасности сегодня почти невозможно обойтись без знаний соответствующих стандартов и спецификаций. На то имеется несколько причин.

Формальная состоит в том, что необходимость следования некоторым стандартам (например, криптографическим и/или Руководящим документам Гостехкомиссии России) закреплена законодательно. Однако наиболее убедительны содержательные причины.

Во-первых, стандарты и спецификации - одна из форм накопления знаний, прежде всего о процедурном и программно-техническом уровнях

информационной безопасности. В них зафиксированы апробированные, высококачественные решения и методологии, разработанные наиболее квалифицированными специалистами.

Во-вторых, и те и другие являются основным средством обеспечения взаимной совместимости аппаратно-программных систем и их компонентов.

Отмеченная роль стандартов зафиксирована в основных понятиях закона РФ «О техническом регулировании» от 27 декабря 2002 года:

• стандарт - документ, в котором в целях добровольного многократного использования устанавливаются характеристики продукции, правила осуществления и характеристики процессов производства, эксплуатации, хранения, перевозки, реализации и утилизации, выполнения работ или оказания услуг. Стандарт также может содержать требования к терминологии, символике, упаковке, маркировке или этикеткам и правилам их нанесения;

• стандартизация - деятельность по установлению правил и характеристик в целях их добровольного многократного использования, направленная на достижение упорядоченности в сферах производства и обращения продукции и повышение конкурентоспособности продукции, работ или услуг.

Примечательно также, что в число принципов стандартизации, провозглашенных в статье 12 упомянутого закона, входит принцип применения международного стандарта как основы разработки национального стандарта, за исключением случаев, если «такое применение признано невозможным вследствие несоответствия требований международных стандартов климатическим и географическим особенностям Российской Федерации, техническим и (или) технологическим особенностям или по иным основаниям, либо Российская Федерация, в соответствии с установленными процедурами, выступала против принятия международного стандарта или отдельного его положения». С практической точки зрения, количество стандартов и спецификаций (международных, национальных, отраслевых и т.п.) в области информационной безопасности бесконечно. В курсе рассматриваются наиболее важные из них, знание которых необходимо и разработчикам средств защиты, и системным администраторам, и руководителям соответствующих подразделений и даже пользователям.

Среди множества различных стандартов и спецификаций, можно выделить две группы документов, которые будут рассмотрены в данном курсе:

• оценочные стандарты, предназначенные для оценки и классификации информационных систем и средств защиты по требованиям безопасности;

• спецификации, регламентирующие различные аспекты реализации и использования средств и методов защиты.

Эти группы, разумеется, дополняют друг друга. Оценочные стандарты описывают важнейшие, с точки зрения информационной безопасности, понятия и аспекты информационных систем (ИС), играя роль организационных и архитектурных спецификаций. Спецификации определяют, как именно строить ИС предписанной архитектуры и выполнять организационные требования.

Из числа оценочных необходимо выделить стандарт Министерства обороны США «Критерии оценки доверенных компьютерных систем» (Trusted Computer System Evaluation Criteria - TCSEC) и его интерпретацию для сетевых конфигураций (Trusted Network Interpretation), «Гармонизированные критерии Европейских стран» (Information Technology Security Evaluation Criteria (ITSEC). Harmonised Criteria of France -Germany - the Netherlands - the United Kingdom), международный стандарт «Критерии оценки безопасности информационных технологий» (Common Criteria for Information Technology Security Evaluation (CCITSE), и, конечно, Руководящие документы Гостехкомиссии России. К этой же группе относятся: Федеральный стандарт США (Federal Information Processing Standardization, FIPS) «Требования безопасности для криптографических модулей» (FIPS 140-2), Британский стандарт BS 7799 часть 2 «Управление информационной безопасностью. Практические правила» (Information Security Management Systems - Specification with guidance for use), а также международный стандарт ISO/IEC 17799 «Информационная технология. Практический кодекс по менеджменту информационной безопасности» (Information Technology - Code of practice for information security management), являющийся изложением BS 7799 часть 1.

Технические спецификации, применимые к современным распределенным ИС, создаются, главным образом, «Тематической группой по технологии Интернет» (Internet Engineering Task Force, IETF) и ее подразделением - рабочей группой по безопасности. Ядром рассматриваемых технических спецификаций служат документы по безопасности на IP-уровне (IPsec). Кроме этого, анализируется защита на транспортном уровне (Transport Layer Security, TLS), а также на уровне приложений (спецификации GSS-API, Kerberos). Акцентируется внимание на административном и процедурном уровнях безопасности («Руководство по информационной безопасности предприятия», «Как выбирать поставщика интернет-услуг», «Как реагировать на нарушения информационной безопасности»).

В вопросах сетевой безопасности невозможно разобраться без освоения спецификаций Х.800 «Архитектура безопасности для взаимодействия открытых систем», Х.500 «Служба каталогов: обзор концепций, моделей и сервисов» и Х.509 «Служба каталогов: каркасы сертификатов открытых ключей и атрибутов».

Это «стандартный минимум», которым должны активно владеть все действующие специалисты в области информационной безопасности.

По существу, проектирование системы безопасности подразумевает ответы на следующие вопросы:

• какую информацию защищать;

• какого рода атаки на безопасность системы могут быть предприняты;

• какие средства использовать для защиты информации каждого вида.

Поиск ответов на данные вопросы называется формированием политики безопасности, которая помимо чисто технических аспектов включает также и решение организационных проблем. На практике реализация политики безопасности состоит в присвоении субъектам и объектам идентификаторов, фиксации набора правил, позволяющих определить, имеет ли данный субъект авторизацию, достаточную для предоставления к данному объекту указанного типа доступа.

Формируя политику безопасности, необходимо учитывать несколько базовых принципов. Так, Зальтцер и Шредер на основе своего опыта работы сформулировали следующие рекомендации для проектирования системы безопасности операционных систем:

• Проектирование системы должно быть открытым. Нарушитель и так все знает (криптографические алгоритмы открыты).

• Не должно быть доступа по умолчанию. Ошибки с отклонением легитимного доступа будут обнаружены скорее, чем ошибки там, где разрешен неавторизованный доступ.

• Нужно тщательно проверять текущее авторство. Так, многие системы проверяют привилегии доступа при открытии файла и не делают этого после. В результате пользователь может открыть файл и держать его открытым в течение недели и иметь к нему доступ, хотя владелец уже сменил защиту.

• Давать каждому процессу минимум возможных привилегий.

• Защитные механизмы должны быть просты, постоянны и встроены в нижний слой системы, это не аддитивные добавки (известно много неудачных попыток «улучшения» защиты слабо приспособленной для этого ОС MS-DOS).

• Важна физиологическая приемлемость. Если пользователь видит, что защита требует слишком больших усилий, он от нее откажется.

• Ущерб от атаки и затраты на ее предотвращение должны быть сбалансированы.

Приведенные соображения показывают необходимость продумывания и встраивания защитных механизмов на самых ранних стадиях проектирования системы.

2015-04-30

2015-04-30 2879

2879