Внедрение моделей безопасности бизнеса позволит использовать как технические, так и нетехнические контрмеры (например, договорные условия, контракты и т.д.) исходя из ключевых точек принятия решения с учетом рисков, описанных в таблице. Существует вероятность того, что реализация проекта, в основе которого лежат модели безопасности бизнеса, позволит осуществить эффективные, но не слишком рациональные контрмеры для нейтрализации рисков в сфере безопасности. В качестве некоторых из этих контрмер могут быть использованы ресурсы ИТ. В частности, реализации атрибутов «Портал доступа», «Значение данных», «Сопутствующий доступ» и «Конфиденциальность» включают в себя множество элементов, которые должны нормально взаимодействовать друг с другом в рамках любой бизнес-модели. К числу таких элементов относятся \л/еЬ-серверы, серверы у^/еЬ-приложений, базы данных, каталоги, средства управления доступом, программные продукты для обмена сообщениями и совместной работы и другие компоненты ИТ. В идеале эти элементы должны взаимодействовать не только в рамках определенной бизнес-модели, но и между реализациями различных бизнес-моделей для повышения эффективности. Проблема заключается в том, что каждый из этих элементов содержит собственную реализацию механизмов аутентификации, авторизации и управления доступом, и все эти реализации необходимо интегрировать друг с другом.

|

|

|

|

Таблица

| Кто | Точка доступа | Метод доступо | Портал доступа | Сопутствующий доступ | Значение данных | Конфиденциальность | Ценность для бизнеса | |

| Высокий уровень контроля | Известен по идентификационным данным | Известен по устройству | Исключительно безопосный | Зощищен / зобпоки- ровон | Очень высокий | Секретность устанавливается по идентификационным донным и организации | Безопасная | Очень высокая: доступность варьируется, высокий уровень контроля |

| Опера- цио н ноя безопасность | Известен по типу сотрудника | Известен по сцснорию | Безопасный/ исключительно безопосный | Защищен | Очень высокий | Защищено и упорядочено по влодельцом | Упорядочено по типу сотрудника | По сценариям: умеренная доступность, высокий уровень контроля |

| В2В | Известен по контракту | Известен по организации | Безопасный | Зощищен тронзокциями для донных и бизнеса | Умеренный | Зощищено контроктом, упорядочено ло владельцам | Защищено в зависимости от стоимости контракта | Умеренная/ высокая: высокоя доступность, средний/ высокий уровень контроля |

| В2С | Самостоятельная регистроция с указонием учетных сведений | Неизвестно, зо исключением устройств специализированного нозначения | Безопосный | Защищен транзакциями для донных и идентификационных сведений | Умеренный | Защищено условиями контракта, упорядочено по идентификационным сведениям | Защищена или регла- ментировона в зависимости от персональной ценности | Умеренная: высокая доступность, умеренный уровень контроля |

| Присутствие в Web | Неизвестно | Неизвестно | Небезопасный | Защищен от золиси | Ограниченный | Точность контента | Не защищено/ ограничена | Никокой/ ограничена: ограниченная доступность, низкий уровень контроля |

Эффективная интеграция механизмов аутентификации, авторизации и управления доступом требует наличия соответствующих процесса и технологии, которые позволили бы управлять идентификацией пользователей, групп и сообществ между всеми моделями. Управление жизненным циклом идентификационных сведений представляет собой критичный процесс в сфере безопасности, который задействован на всех стадиях взаимоотношений сотрудников или бизнес-партнеров с данной организацией. Этот процесс связывает воедино механизмы управления доступом, авторизации и аутентификации. Эту задачу многие компании не смогли решить в полной мере. С фундаментальной точки зрения в процессе управления жизненным циклом идентификационных сведений пользователю присваиваются определенные идентификационные данные с сопутствующими им правами и привилегиями, которые будут реализованы с помощью политики. Правильно реализованная система управления жизненным циклом идентификационных сведений обеспечивает систематическое управление идентификационными данными и связанными с ними политиками, что позволяет гарантировать унифицированные правила применения политик внутри моделей и между ними. Упростив «правила игры» для пользователей и создав удобную универсальную реализацию управления жизненным циклом, охватывающую все модели, организации могут повысить эффективность инфраструктуры за счет основанного на моделях подхода к управлению безопасностью.

|

|

|

Создание интегрированного процесса анализа безопасности бизнеса

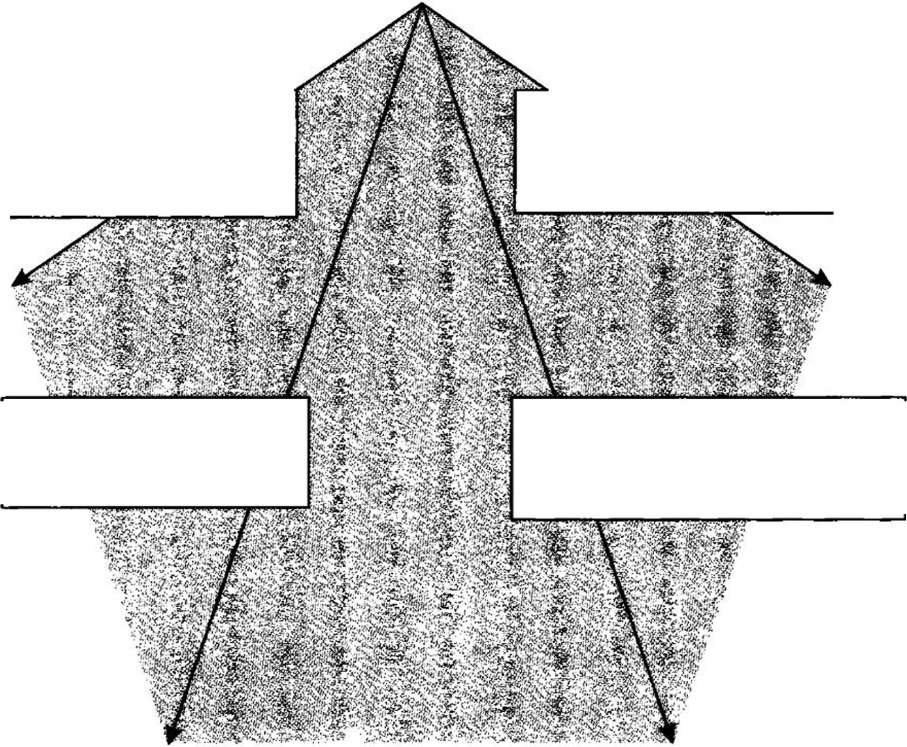

Физические и логические принципы построения коммерческих компаний, государственных учреждений и других организаций определяются массой различных условий. Разработка процесса, призванного проанализировать риски и процессы управления рисками, позволяет создать целостное, интегрированное и экономичное решение, обеспечивающее безопасность организаций в самых разнообразных условиях. Являющееся компонентом текущего процесса анализа, проектирования, внедрения и повторной оценки жизненного цикла, изображенного ниже, применение моделей безопасности помогает определить эффективные стратегии нейтрализации рисков, которые больше всего подходят для вашего бизнеса.

Оценить потребности и риски

|

Спланировать, спроектировать и реализовать решение для обеспечения безопасности

| ИТ-инфраструктуры на базе программного кпечения ІВМ |

Использовать модели безопасности бизнеса для определения необходимых элементов управления рисками

Модели безопасности бизнеса и связанные с ними субмодели (подшаблоны) предлагают бизнесом мощный инструмент управления инфраструктурой. Они являются краеугольным камнем в процессе анализа и создания защищенной среды, наиболее подходящей для анализируемого бизнеса. Успешная реализация корпоративной системы безопасности требует создания стандартного текущего процесса, предназначенного для сбора информации, анализа и реализации намеченного в сфере безопасности в непрерывном круговороте пользователей, партнеров, заказчиков, нормативных требований и международных стандартов. Бизнес может построить эффективную и рациональную систему безопасности с помощью методологии анализа состояния дел в сфере безопасности, основанной на моделях безопасности бизнеса, которые тесно связаны с целевыми ценностями бизнеса.

|

|

|

Решения для обеспечения безопасности ИТ-инфрастр обеспечения

Обеспечение высокого уровня безопасности вашей ИТ-инфраструктуры всегда является важной задачей. И с каждым днем важность защиты информационных систем только возрастает. Для повыше

ния эффективности операций и увеличения рыночной доли предприятия расширяют сваи процессы взаимодействия. Однако одновременно возрастают потенциальные угрозы и риски, следовательно, возрастает потребность в четкой, основанной на политиках системе обеспечения безопасности.

В настоящее время задача обеспечения безопасности усложняется влиянием следующих факторов:

• быстрый рост числа пользователей усложняет работу администраторов, которые должны управлять ими, открывая и закрывая доступ к ресурсам;

• гетерогенные системы, приложения и системы, хранящие несогласованную идентификационную информацию о попьзова- телях, содержат данные, которым вы не можете доверять;

• уязвимость информационных систем для внутренних и внешних угроз безопасности может подорвать репутацию вашей компании и снизить уровень доверия к ней;

• необходимость соблюдения нормативных требований и обеспечения аудита заставляет вас внедрять надежные политики контроля бизнес-деятельности и хранения данных.

Решения IBM Tivoli в области обеспечения безопасности направлены на решение двух ключевых задач электронного бизнеса: автоматизированного управления учетными записями и управления событиями в сфере безопасности.

Решение IBM Tivoli для управления учетными записями быстро окупает вложенные в него средства, позволяя быстро включать в работу пользователей, системы и приложения и эффективно управлять учетными записями, правами доступа и требованиями конфиденциальности на протяжении жизненного цикла учетной записи.

Решение IBM Tivoli для управления событиями в сфере безопасности позволяет отслеживать события в сфере ИТ-безопасности электронного бизнеса, сопоставлять их и оперативно принимать ответные меры.

|

|

|

Решения IBM для управления безопасностью обеспечивают единый взгляд на все системы предприятия, позволяя вам решать проблемы по обеспечению безопасности и в полной мере использовать возможности для развития бизнеса:

• добиться максимальной производительности и готовности важнейших бизнес-приложений защитить ИТ-ресурсы в масштабах всего предприятия;

• освободить ИТ-персонал, ресурсы и бюджеты для реализации важных для развития бизнеса инициатив — обеспечить централизацию, автоматизацию и упрощение задач управления безопасностью;

• наладить прочные деловые взаимоотношения с клиентами и бизнес-партнерами — обеспечить эффективное предоставление ресурсов пользователям и управлять доступом к данным;

• обеспечить максимально быструю реакцию на потребности конечных пользователей — предлагать им простой механизм однократной регистрации и возможности самообслуживания;

• направить денежные средства, усилия и ресурсы на быструю и эффективную реализацию возможностей для развития бизнеса — а не на выполнение рутинных, повторяющихся задач по программированию и администрированию системы безопасности;

• упростить задачу соблюдения корпоративных и правительственных требований — интегрировать управление идентификационными данными и доступом.

В конечном итоге решения IBM для управления безопасностью помогут вам реализовать концепцию бизнеса по требованию. И тогда ваша компания, в которой бизнес-процессы объединят все подразделения, ключевых партнеров, поставщиков и заказчиков, сможет гибко и оперативно реагировать на любое требование заказчика, рыночную возможность или внешнюю угрозу.

Наибольшую пользу могут принести решения, гибко взаимодействующие с процессами, которые вы используете сегодня и будете использовать в будущем. Именно поэтому IBM помогает вам внедрять такие лучшие методики, как:

• процессы на базе стандарта управления информационными технологиями COBIT (Control Objectives for Information and related Technology);

• процессы на базе модели оценки внутреннего контроля COSO (Committee of Sponsoring Organizations of the Treadway Commission);

• процессы на базе библиотеки ITH (Information Technology Infrastructure Library);

• ваши собственные специализированные процессы.

Решения IBM позволяют вам автоматизировать и интегрировать

ИТ-процессы и взаимодействие между ними, сделать ваши процессы более эффективными и в минимальной степени зависящими от действий сотрудников и практически свободными от ошибок. Вы сможете получить всеобъемлющий взгляд на ваше предприятие, чтобы точно выявлять проблемы и возможности для бизнеса и оперативно предпринимать соответствующие действия.

Используя решения IBM для управления безопасностью в сочетании с другими компонентами управления инфраструктурой, вы можете выявлять и соответствующим образом реализовывать ваши лучшие методики:

• разработать политики — как для информационных систем, так и для бизнес-деятельности;

• определить процессы внедрения и соблюдения этих политик;

• установить потоки работ — определите конкретные задачи, которые будут автоматизированы для выполнения определенного процесса;

• совместно использовать данные, чтобы обеспечить гладкое взаимодействие процессов;

• автоматизировать рабочие потоки и обмен данными.

В настоящее время управление безопасностью — это не один интегрированный процесс, а набор тесно связанных видов деятельности, охватывающих множество процессов. Ассортимент решений IBM позволяет вам обеспечивать управление безопасностью в рамках многочисленных процессов. Это процессы из таких категорий, обычно выделяемых аналитиками, как:

— управление идентификационными данными и доступом.

— управление уязвимостями системы безопасности.

— управление соответствием ИТ-инфраструктуры предъявляемым к ней требованиям.

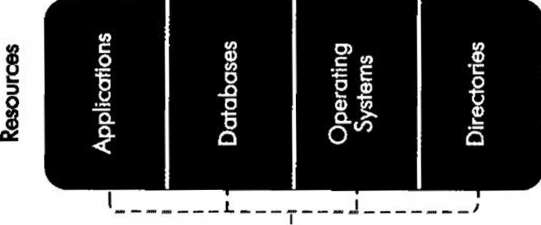

Представленная на рисунке диаграмма показывает, каким образом управление безопасностью пересекается с процессами в пределах всего спектра программного обеспечения IBM Tivoli.

Управление безопасностью

Упровление Жизненный цикл

| Управление соблюдением требований |

| • Отключение и исправление уязвимых систем и пользователей • Мониторинг средств управления доступом в системах и приложениях |

| Управление конфигурациями |

| • Мониторинг угроз безопасности в реальном времени |

| • Предоставление разработчиком приложений инструментов оутентификации, котроля доступа и управления процессом |

| Решения!ВМ для управления безопасностью позволяют вам автоматизировать и интегрировать широкое разнообразие 1Т-процессов и их взаимодействий |

| Проверка соответствия систем и настольных ПК установленным требованиям Формирование отчетов о соблюдении требований безопосности |

| > < ІЗ І в о ТІ > п ^ 1 I о сл т ш о и > 1 о о |

готовностью приложений

Использование лучших методик выполнения и взаимодействия ИТ-процессов

IBM предлагает широкий спектр продуктов и решений для управления безопасностью. Они позволяют вам контролировать, адаптировать и администрировать ресурсы и процессы по защите информационных систем и одновременно обеспечивать соответствие постоянно меняющимся потребностям вашего бизнеса.

Ниже приведена краткая информация по некоторым ключевым программным продуктам, которые входят в состав решений IBM для управления безопасностью.

IBM Tivoli Identity Manager

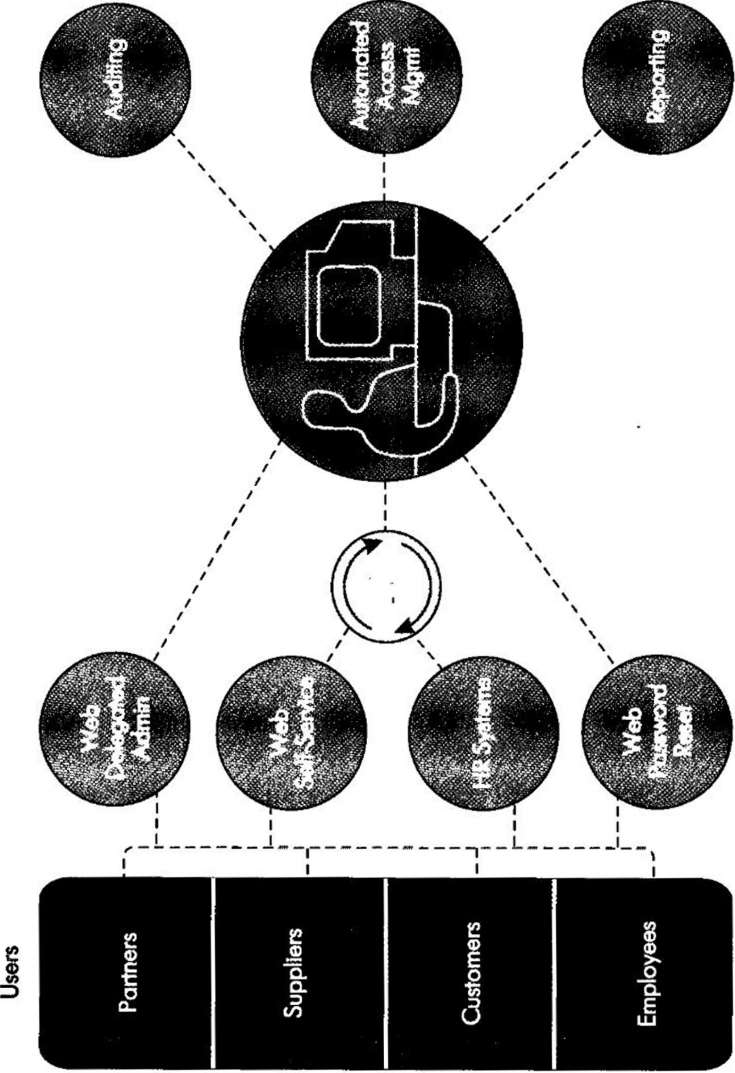

Автоматизированное управление учетными записями и идентификационными данными пользователей и предоставление пользователям услуг и сервисов на основе системы ролей. IBM Tivoli Identity Manager обеспечивает централизацию и автоматизацию процедур создания, изменения и удаления учетных записей и.управления идентификационными данными пользователей. Используйте это программное обеспечение для администрирования идентификационных данных и управления изменениями в соответствии с вашими политиками безопасности:

— проверка пользователя — проверка применимости каждой учетной записи пользователя для каждого ресурса;

— предоставление ресурсов пользователям — точная конфигурация доступа пользователя для каждого ресурса и соответствующая реакция на изменения;

— продуктивность пользователей — эффективное предоставление пользователям доступа к необходимым ресурсам.

Основные особенности:

— помогает сократить расходы на содержание службы поддержки и облегчает каждодневную нагрузку на ИТ-персонал за счет предоставления пользователям настраиваемого web-интерфейса самообслуживания для сброса/синхронизации паролей и управления персональными данными;

— снижает сложность работы и требования к уровню квалификации персонала за счет предоставления операторам упрощенных web-интерфейсов управления, настроенных инструментальными средствами централизованного администрирования в соответствии с возложенными на данного оператора обязанностями;

— позволяет пользователям быстрее перейти к активной и продуктивной работе за счет сокращения времени предоставления пользователям доступа к информационным ресурсам и сервисам средствами автоматизации процедур управления;

— снижает вероятность ошибок оператора и несоответствий, типичных для ручной обработки информации, вследствие автоматизации рабочего процесса;

— обеспечивает новые коммерческие инициативы и поддерживает расширение компании при помощи набора инструментов для быстрой интеграции и централизации управления доступом к новым приложениям и сервисам.

Объединенное управление доступом к традиционным системам и системам электронного бизнеса

По мере того как компания переходит на рельсы электронного бизнеса и начинает быстро реагировать на изменяющиеся рыночные условия, часто возникает необходимость в изменении способа, при помощи которого в компании организовано управление доступом. Увеличивается количество людей, которым требуется доступ к стратегически важным бизнес-ресурсам фирмы. Непрерывные изменения в составе пользователей и потребность в ускорении процессов управления пользователями усложняют задачи контроля доступа, в то же время возрастает важность таких проблем, как эффективность деятельности компании и стоимость управления информацией о пользователях.

IBM Tivoli Identity Manager представляет собой защищенное, автоматизированное и основанное на политиках решение по управлению пользователями, которое помогает решить перечисленные выше проблемы как для традиционных компьютерных сред, так и для сред электронного бизнеса.

|

|

Для того чтобы пользователи могли быстрее перейти к активной и продуктивной работе, предусмотрены специальные инструменты.

Tivoli Identity Manager предоставляет:

• интуитивно понятный web-интерфейс администрирования;

• сложную модель администрирования на основе ролей, которая позволяет делегировать административные полномочия;

• web-интерфейсы самообслуживания и запросов/ответов;

• встроенный механизм документооборота для автоматической отправки пользовательских запросов на утверждение, а утвержденных запросов — на выполнение;

• встроенный механизм автоматизации выполнения административных запросов;

• набор инструментов для управления приложениями, который расширяет модель управления, включая в нее вновь появляющиеся среды и среды специального назначения.

Централизованное управление средой предприятия

Вследствие сложности управления доступом через собственные интерфейсы различных систем и сервисов, предоставление конкретным сотрудникам необходимого обьема доступа к нужным данным, системам и приложениям может стать неразрешимой проблемой. Tivoli Identity Manager помогает централизовать определение пользователей и предоставление услуг пользователям в масштабе всего предприятия, включая корпоративные политики, на основе которых реализуются подобные процессы управления. Это позволяет снизить уровень непоследовательности и ошибок при определении и реализации политик управления пользователями и контроля доступа по сравнению с ситуацией, когда необходимо работать с несколькими консолями и интерфейсами. Простые, интуитивно понятные интерфейсы Tivoli Identity Manager на основе задач позволяют присваивать и аннулировать права доступа пользователей с единой консоли.

Это облегчает администратору процесс управления средой в ходе развертывания новых бизнес-инициатив и распространения стратегически важных приложений, систем и процессов на экстрасеть.

Делегирование задач по управлению

Поскольку армия пользователей в компании постоянно растет и изменяет свой состав, становится все более необходимым удерживать контроль и одновременно организовывать распределенное управление в различных подразделениях и локальных офисах организации. Tivoli Identity Manager содержит такие web-интерфейсы, как интерфейс самообслуживания и интерфейс делегирования администраторских полномочий на основе ролей.

Администратор может объединять пользователей в группы в соответствии с потребностями бизнеса и при необходимости делегировать определенные функции управления (право добавлять, удалять, модифицировать, просматривать учетные записи пользователей и сбрасывать пароли) другим организациям и подразде- пениям.

Помощники администраторов, облеченные теми или иными полномочиями, благодаря политикам на основе задач могут видеть только то, к чему им предоставлен доступ.

Автоматизация административных процессов

Для того чтобы не потерять конкурентоспособность, компании необходимо рационализировать бизнес-процессы и тем самым снизить накладные расходы. Это означает, что следует сосредоточить усилия IT-администраторов на обеспечении качества обслуживания в рамках SLA и на предоставлении услуг в масштабе предприятия. Tivoli Identity Manager позволяет внедрять соглашения об уровне обслуживания, предоставляя средства автоматизации и автоматизируя большую часть административной нагрузки.

Благодаря web-интерфейсу самообслуживания и встроенному механизму документооборота в составе Tivoli Identity Manager пользователи могут безопасно и без труда управлять разрешенными атрибутами собственных записей, не прибегая к помощи службы поддержки или ИТ-персонала. Используя интерфейсы самообслуживания Tivoli Identity Manager, конечные пользователи могут сами сбрасывать пароли и выполнять синхронизацию паролей, а также модифицировать набор настраиваемых администратором индивидуальных атрибутов при помощи web-браузера.

Система раннего обнаружения нарушений политики безопасности и потенциальных уязвимостей

Базовые свойства:

• автоматизированное защитное сканирование серверов и настольных систем для экономии времени и средств;

• быстродействующее, простое, действенное и рентабельное решение для защиты ИТ-инфраструктуры бизнеса, способное выявить программные уязвимости задолго до появления реального ущерба;

• использование преимуществ лучших встроенных политик и отчетов для быстрого старта и ускорения окупаемости вложений;

• эффективный способ оценки и контроля за соблюдением корпоративной политики безопасности.

Необходимость совершенствования и проверки систем безопасности

В последние годы наблюдается резкий рост числа компьютерных вирусов и червей, поражающих корпоративные системы. Многие из них проникают в систему снаружи. Другие появляются изнутри, часто в результате человеческих ошибок или халатности. Независимо от источника любое нарушение защиты может повлечь за собой потери времени, повреждение или разрушение данных, потерю доверия клиентов, другие затруднения и даже судебные процессы.

Твердо проводя в жизнь целостную политику защиты в масштабах предприятия, удается избежать до 90% инцидентов, связанных с безопасностью. Пакет IBM Tivoli® Security Compliance Manager действует как система раннего предупреждения, помогая малым, средним и крупным предприятиям идентифицировать нарушения политики защиты и потенциальные системные уязвимости задолго до появления реальной угрозы. Он предлагает предприятиям быстрый, рентабельный и действенный способ сбора и обработки информации о состоянии защиты корпоративных систем.

Предприятиям также приходится все больше внимания уделять соблюдению корпоративной политики, отражающей растущее число правительственных нормативных актов, нацеленных на поддержание целостности и безопасности данных. Необходима специальная система, проверяющая соблюдение корпоративной политики.

Автоматизированная проверка систем защиты

Ручные проверки системы защиты часто занимают несколько дней и требуют значительных материальных и трудовых затрат.К сожалению, при их выполнении возможны ошибки (сказывается человеческий фактор), и они не всегда выполняются с необходимой степенью полноты. Tivoli Security Compliance Manager построен на основе концепции автоматизации по требованию, которая является одной из центральных программных стратегий IBM, завоевавших широкое признание и выдержавших проверку временем. Автоматизированные централизованные проверки систем защиты обычно занимают всего лишь несколько минут. Это освобождает администраторов от выполнения отнимающих массу времени рутинных функций, помогая максимизировать эффективность, сэкономить средства и минимизировать риск человеческих ошибок. Для того чтобы быстро начать работу, Tivoli Security Compliance Manager содержит шаблоны политик безопасности. Клиенты могут легко изменить эти политики или создать новые в соответствии с потребностями своей организации.

Проверенные практикой лучшие политики — составная часть пакета Tivoli Security Compliance Manager

Вместе с пакетом Tivoli Security Compliance Manager поставляются проверенные практикой лучшие политики безопасности и готовые к использованию отчеты. Построенный на гибкой, масштабируемой платформе Java, пакет позволяет пользователям настраивать имеющиеся шаблоны, формируя тщательно выверенные и хорошо осмысленные политики безопасности. При помощи графического интерфейса администратор безопасности может эффективно получить «снимки» политики, чтобы проверить ее соблюдение в рамках предприятия, выявить нарушения защиты, предупредить виновников и принять меры к ее восстановлению. Пакет использует цветовое кодирование — выявленные нарушения выделяются красным, желтым и зеленым цветом подобно сигналам светофора. Администратор с первого взгляда может определить, какие системы в рамках предприятия имеют неверно установленные пароли, устаревшие файлы вирусных сигнатур, устаревшие системные обновления, опасные или ненужные службы и т.д. Проверка соответствия дает полную картину того, где и как были устранены нарушения, и позволяет убедиться в соблюдении политик.

Сокращение числа сложных и дорогостоящих процессов при оптимизации производительности

Поставляемые вместе с пакетом шаблоны политик безопасности помогают свести к минимуму отнимающие много времени и дорогостоящие процессы, обычно связанные с созданием набора процедур проверки соответствия. Эти готовые политики обеспечивают администратору безопасности хороший задел и позволяют избежать синдрома «начала на пустом месте», который может стать столь обескураживающим, когда вы только приступаете к осуществлению проекта. Tivoli Security Compliance Manager осуществляет автоматизацию по требованию, заменяя дорогостоящую и утомительную ручную проверку безопасности серверов автоматизированной проверкой политик безопасности. Благодаря автоматизации удается существенно сократить затраты времени на управление политиками безопасности, проверку соответствия и ревизию систем защиты.

Дополнительная экономия может также проявиться в результате обнаружения потенциальных дефектов защиты в системах IBM AIX®, Solaris, HP-UX, Microsoft® Windows®, Linux и Linux для zSeries, прежде чем произойдет дорогостоящий инцидент нарушения безопасности.

Принципы Autonomie Computing, заложенные в основу пакета Tivoli Security Compliance Manager, включают функцию самопроверки, которая автоматически посылает периодические импульсы с контролируемых конечных точек на центральный сервер, сигнализируя о том, что все системы функционируют должным образом. Концепция Autonomie Computing создает программной системе условия для самоуправления и автоматического обновления конечных точек, построенных по технологии Java. Являясь частью инициативы IBM для электронного бизнеса по требованию, этот автоматизированный подход к проверке политики безопасности помогает нашим клиентам сохранять устойчивость и адаптироваться к угрозам.

Интеграция с продуктами IBM Tivoli для автоматизированного управления средствами безопасности

Tivoli Security Compliance Manager обменивается информацией, относящейся к нарушениям защиты или несоблюдению политик, с другими автоматизированными инструментальными средствами управления безопасностью, входящими в семейство продуктов Tivoli, что помогает устранить нарушения политик безопасности и связанные с ними риски. Используя Tivoli Security Compliance Manager совместно с другим программным средствами Tivoli, такими, как IBM Tivoli Risk Manager, IBM Tivoli Enterprise Console® и IBM Tivoli Configuration Manager, предприятие может принять меры, направленные на предотвращение ущерба и устранение нарушений политики безопасности. Tivoli Security Compliance Manager может работать в тандеме с этими решениями Tivoli, останавливая ненужные службы, изменяя полномочия, обновляя ПО и развертывая пакеты исправлений.

IBM Tivoli Access Manager for e-business

Защищенная платформа управления доступом для электронного бизнеса

2015-04-20

2015-04-20 410

410