Протоколы АН и ESр могут защищать данные в двух режимах; транспортном и туннельном." Б транспортном режиме передача IP-пакета через сеть выполняется с помощью оригинального заголовка этого пакета, а в туннельном режиме исходный пакет помещается в но* вый IP-пакет, и передача данных по сети.выполняется на основании заголовка нового IP-. пакета,' • • '•'"':. —

Применение того или иного режима зависит от требований, предъявляемых к защите данных, а также от роли, которую играет в сети узел, завершающий защищенный канал. Так, узел может быть хостом (конечным узлом) или шлюзом (промежуточным узлом). Соответственно, имеются три схемы применения протокола IPSec:

□ хост—хост;

□ шлюз—шлюз;

□ хост—шлюз.

В схеме хост—хост защищенный канал, или, что в данном контексте одно и то же, безопасная ассоциация, устанавливается между двумя конечными узлами сети (см. рис. 24.5). Тогда протокол IPSec работает на конечных узлах и защищает данные, передаваемые от хоста 1 к хосту 2. Для схемы хост—хост чаще всего используется транспортный режим защиты.

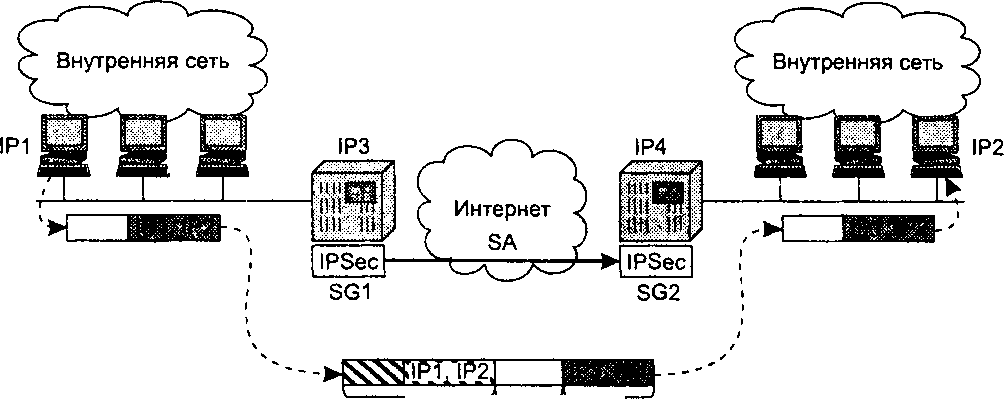

В соответствии со схемой шлюз—шлюз защищенный канал устанавливается между двумя промежуточными узлами, так называемыми шлюзами безопасности (Security Gateway, SG), на каждом из которых работает протокол IPSec (рис. 24.7). Защищенный обмен данными может происходить между любыми двумя конечными узлами, подключенными к сетям, которые расположены позади шлюзов безопасности. От конечных узлов поддержка протокола IPSec не требуется, они передают свой трафик в незащищенном виде через заслуживающие доверие внутренние сети предприятий. Трафик, направляемый в общедоступную сеть, проходит через шлюз безопасности, который и обеспечивает его защиту с помощью протокола IPSec. Шлюзы могут использовать только туннельный режим работы.

На рис. 24.7 пользователь компьютера с адресом IP1 посылает пакет по адресу IP2, используя туннельный режим протокола IPSec. Шлюз SG1 зашифровывает пакет целиком, вместе с заголовком, и снабжает его новым заголовком IP, в котором в качестве адреса отправителя указывает свой адрес — IP3, а в качестве адреса получателя — адрес IP4 шлюза SG2. Вся передача данных по составной IP-сети выполняется на основании заголовка внешнего пакета, а внутренний пакет становится при этом полем данных для внешнего пакета. На шлюзе SG2 протокол IPSec извлекает инкапсулированный пакет и расшифровывает его, приводя к исходному виду.

~У К г

Зашифрованный Заголовок Новый исходный пакет IPSec заголовок IP

Рис. 24.7. Работа защищенного канала по схеме шлюз—шлюз в туннельном режиме

~У К г

Зашифрованный Заголовок Новый исходный пакет IPSec заголовок IP

Рис. 24.7. Работа защищенного канала по схеме шлюз—шлюз в туннельном режиме

|

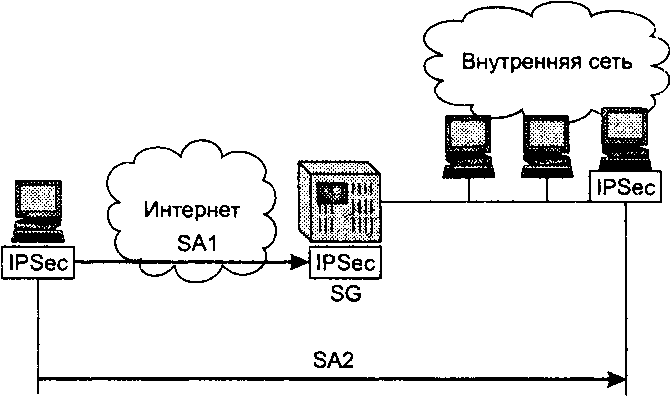

Схема хост—шлюз часто применяется при удаленном доступе. В этом случае защищенный канал организуется между удаленным хостом, на котором работает протокол IPSec, и шлюзом, защищающим трафик для всех хостов, входящих во внутреннюю сеть предприятия. Эту схему можно усложнить, создав параллельно еще один защищенный канал — между удаленным хостом и каким-либо хостом, принадлежащим внутренней сети, защищаемой шлюзом (рис. 24.8). Такое комбинированное использование двух безопасных ассоциаций позволяет надежно защитить трафик и во внутренней сети.

Рис. 24.8. Схема защищенного канала хост—шлюз

Рис. 24.8. Схема защищенного канала хост—шлюз

|

2015-05-13

2015-05-13 1093

1093