В технологиях разграничения трафика используется техника постоянных виртуальных каналов, обеспечивающая надежную защиту трафика каждого клиента от намеренного или ненамеренного доступа к нему других клиентов публичной сети. К этому типу технологий относятся:

□ ATM VPN;

□ Frame Relay VPN;

□ MPLS VPN.

Двухточечные виртуальные каналы этих технологий имитируют сервис выделенных каналов, проходя от пограничного устройства (Client Edge, СЕ) одного сайта клиента через поставщика к СЕ другого сайта клиента.

ВНИМАНИЕ ----------------------------------------------------------------------------------------------------------------------------------------------

Под термином «сайт» здесь понимается территориально обособленный фрагмент сети клиента. Например, о корпоративной сети, в которой сеть центрального отделения связывается с тремя удаленными филиалами, можно сказать, что она состоит из четырех сайтов.

Защита данных достигается благодаря тому, что несанкционированный пользователь не может подключиться к постоянному виртуальному каналу, не изменив таблицы коммутации устройств поставщика услуг, а значит, ему не удастся провести атаку или прочитать даннь\е. Свойство защищенности трафика является естественным свойством техники виртуальных каналов, поэтому сервисы ATM VPN и Frame Relay VPN являются на самом деле не чем иным, как обычными сервисами PVC сетей ATM или Frame Relay. Любой пользователь ATM или Frame Relay, использующий инфраструктуру PVC для связи своих локальных сетей, пользуется услугой VPN даже в том случае, когда он это явно не осознает. Это одно из «родовых» преимуществ техники виртуальных каналов по сравнению с дейтаграммной техникой, так как при применении последней без дополнительных средств VPN пользователь оказывается не защищенным от атак любого другого пользователя сети.

|

|

|

Так как в технологиях ATM и Frame Relay при передаче данных используется только два уровня стека протоколов, варианты VPN, построенные на их основе, называют также сетями VPN уровня 2 (Layer 2 VPN, L2VPN). Наличие в технологиях ATM и Frame Relay механизмов поддержки параметров QoS позволяет ATM VPN и Frame Relay VPN достаточно хорошо приближаться к частным сетям на выделенных каналах.

Информация третьего уровня никогда не анализируется и не меняется в этих сетях — это одновременно и достоинство, и недостаток. Преимущество в том, что клиент может передавать по такому виртуальному каналу трафик любых протоколов, а не только IP. Кроме того, IP-адреса клиентов и поставщика услуг изолированы и независимы друг от друга — они могут выбираться произвольным образом, так как не используются при передаче трафика через магистраль поставщика. Никаких других знаний о сети поставщика услуг, помимо значений меток виртуальных каналов, клиенту не требуется. Недостаток этого подхода состоит в том, что поставщик не оперирует IP-трафиком клиента и, следовательно, не может оказывать дополнительные услуги, связанные с сервисами IP, а это сегодня очень перспективное направление бизнеса поставщиков услуг.

|

|

|

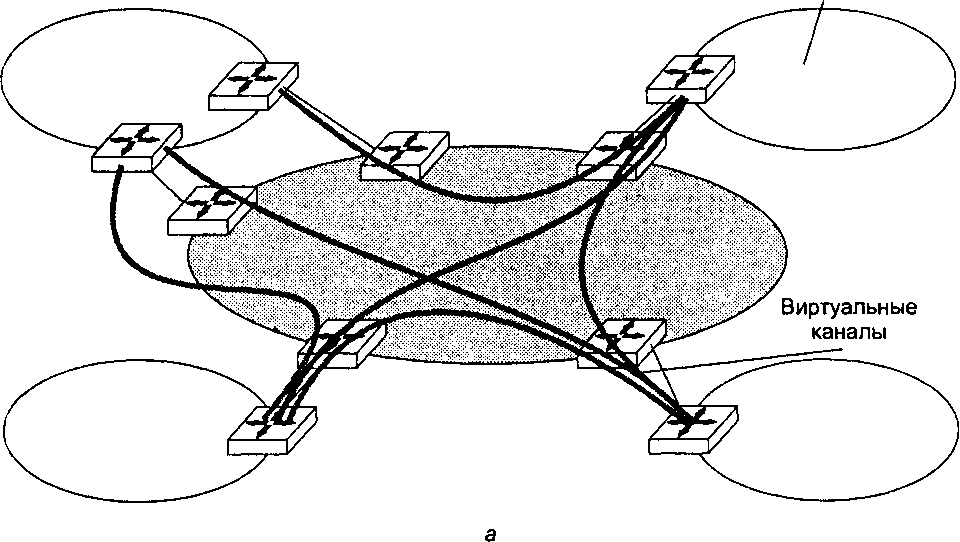

Главным недостатком сети L2VPN является ее достаточно высокая сложность и стоимость. При организации полносвязной топологии сайтов клиента зависимость операций конфигурирования от числа сайтов имеет квадратичный характер (рис. 24.15, а).

Действительно, для соединения N сайтов необходимо создать N х (N - 1)/2 двунаправленных виртуальных каналов (или N х (N - 1) однонаправленных). В частности при значении N, равном 100, потребуется 5000 операций конфигурирования. И хотя они и выполняются с помощью автоматизированных систем администрирования, ручной труд и вероятность ошибки все равно сохраняются. При поддержке только услуг интранет общее количество конфигурируемых соединений прямо пропорционально количеству клиентов — и это хорошо!

Сайты клиента

|

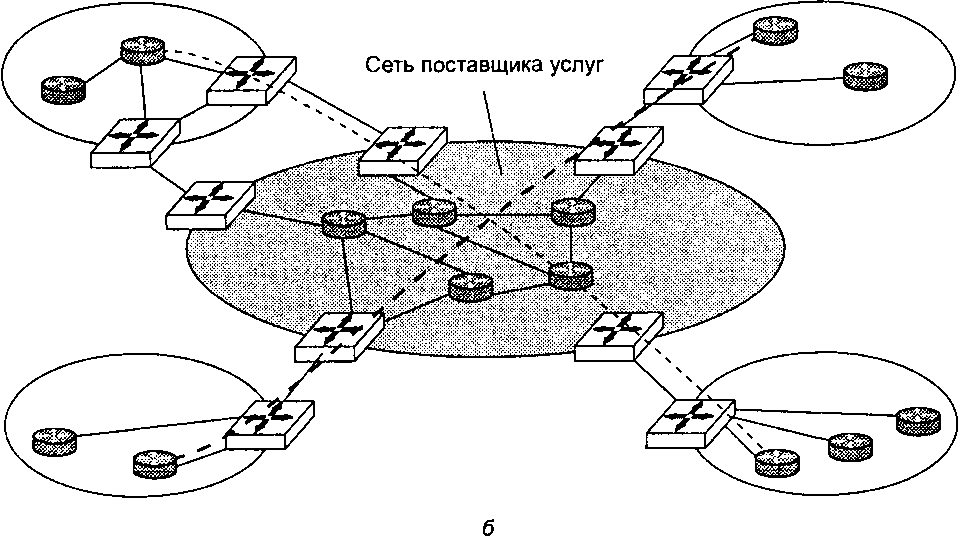

Рис. 24.15. Масштабируемость сети L2VPN: а — полносвязная топология; б — топология типа «звезда»

Рис. 24.15. Масштабируемость сети L2VPN: а — полносвязная топология; б — топология типа «звезда»

|

Но оказание услуг экстранет ухудшает ситуацию, так как необходимо обеспечить связь сайтов разных клиентов. Масштабируемость сети ATM/FR VPN можно улучшить, если клиент откажется от полносвязной топологии и организует связи типа «звезда» через один или несколько выделенных транзитных сайтов (рис. 24.15, 6). Конечно, производительность сети клиента при этом снизится, так как увеличится число транзитных передач информации. Однако экономия средств будет налицо — поставщики услуг взимают деньги за свои виртуальные каналы, как правило, «поштучно».

Сети клиента

|

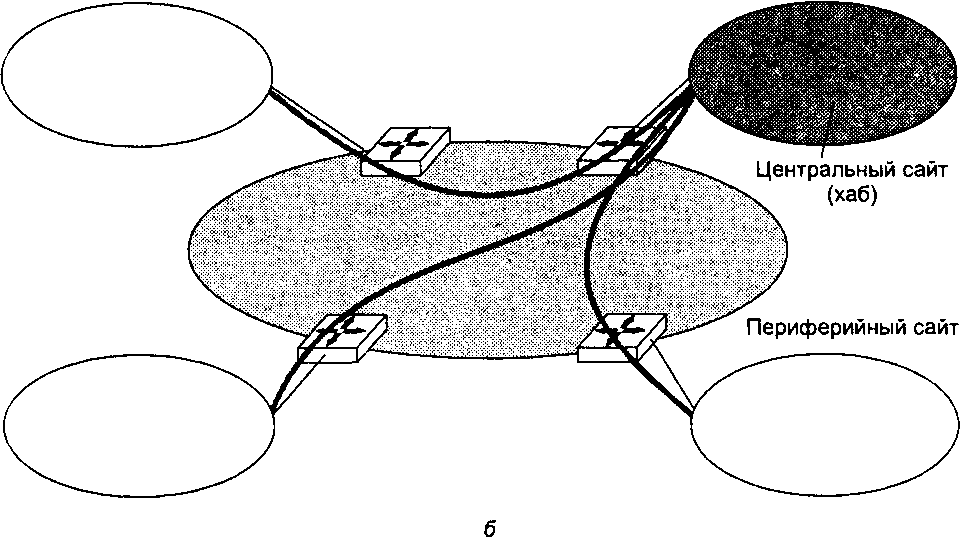

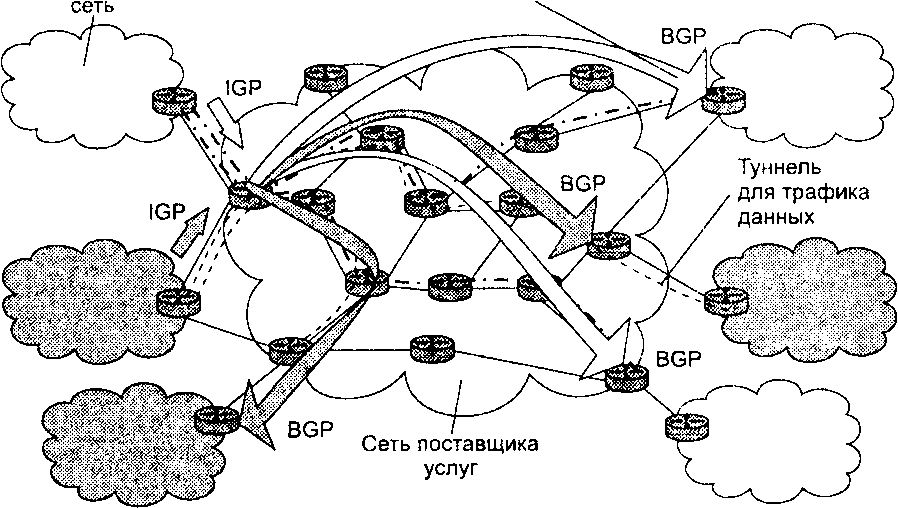

Рис. 24.16. Оверлейная и одноранговая модели VPN: а — в оверлейной модели внутренняя структура сети поставщика услуг скрыта от клиентов; б — в одноранговой модели сети поставщика и клиентов «знают» друг о друге

Рис. 24.16. Оверлейная и одноранговая модели VPN: а — в оверлейной модели внутренняя структура сети поставщика услуг скрыта от клиентов; б — в одноранговой модели сети поставщика и клиентов «знают» друг о друге

|

Клиенты сети ATM/FR VPN не могут нанести ущерб друг другу, а также атаковать IP-сеть поставщика. Сегодня поставщик услуг располагает IP-сетью, даже если он оказывает только услуги ATM/FR VPN, что очень маловероятно. Без IP-сети и ее сервисов администрирования он просто не сможет управлять своей сетью ATM/FR. IP-сеть является оверлейной (наложенной) по отношению к сетям ATM или FR, поэтому клиенты ATM/FR ничего не знают о ее структуре и о ее наличии (рис. 24.16).

Сети MPLS VPN могут строиться как по схеме L2VPN, так и по другой схеме, использующей протоколы трех уровней. Такие сети называют сетями VPN уровня 3 (Layer 3 VPN, L3VPN). В технологии L3VPN также применяется техника LSP для разграничения трафика клиентов внутри сети поставщика услуг, поддерживающей технологию MPLS.

Сеть L3VPN взаимодействует с сетями клиентов на основе IP-адресов, a L2VPN — на основе адресной информации второго уровня, например МАС-адресов или идентификаторов виртуальных каналов Frame Relay.

Использование сети MPLS VPN для поставщика услуг связано с существенным сокращением объема работ по конфигурированию VPN. Дело в том, что в технологии MPLS VPN объем работ пропорционален количеству сайтов клиента, а не квадрату этого количества, как в случае ATM/FR VPN. Другим преимуществом MPLS VPN является тесная интеграция VPN с другими приложениями MPLS, такими как инжиниринг трафика и поддержание параметров QoS. Ввиду особого интереса в сетевом мире к технологии MPLS VPN мы еще вернемся в этой главе к ее более подробному рассмотрению.

Сети VPN на основе шифрования

Еще одним классом технологий VPN являются сети VPN на основе шифрования. Они применяются в тех случаях, когда VPN строится в дейтаграммной сети, которая не может обеспечить разграничения трафика. Именно такой сетью является классическая IP-сеть.

|

|

|

Сегодня базовой технологией VPN на основе шифрования является технология IPSec, с помощью которой создается инфраструктура защищенных каналов, соединяющих сайты одного предприятия или нескольких предприятий-партнеров.

Стандарты IPSec обеспечивают высокую степень гибкости, позволяя выбирать нужный режим защиты (с шифрованием или только с обеспечением аутентичности и целостности данных), а также использовать различные алгоритмы аутентификации и шифрования. Режим инкапсуляции IPSec позволяет изолировать адресные пространства получателя (клиента) и поставщика услуг за счет применения двух IP-адресов — внешнего и внутреннего.

Чаще всего защищенные каналы нужны для сетей CPVPN, в которых клиент самостоятельно создает туннели IPSec через IP-сеть поставщика услуг. Причем от последнего требуется только предоставление стандартного сервиса по объединению сетей, а значит, доступны как услуги сети поставщика, так и услуги Интернета. Сложность конфигурирования сетей IPSec. YPN высокая, поскольку туннели IPSec двухточечные, то есть при полносвязной топологии их количество пропорционально N х (N - 1). Необходимо учесть еще и непростую задачу поддержания инфраструктуры ключей.

Протокол IPSec может применяться и для создания сетей PPVPN — туннели в них также строятся на базе устройств клиента (CE-based), но эти устройства удаленно конфигурируются и администрируются поставщиком услуг.

Из всех свойств частной сёти виртуальные частные сети на основе шифрования имитируют только ее защищениость;ишолированность адресного пространства. > -....

Пропускная способность каналов и другие параметры QoS этой технологией не поддерживаются, но если оператор предоставляет определенные параметры QoS (например, за счет дифференцированного обслуживания), это можно использовать при создании туннеля IPSec.

Технологии VPN на основе шифрования можно применять совместно с технологиями VPN на основе разделения трафика для повышения уровня защищенности виртуальных частных сетей. Технологии VPN на основе разделения трафика иногда критикуют за недостаточный уровень безопасности, считая, что отсутствие шифрования трафика позволяет персоналу поставщика услуг получить несанкционированный доступ к данным. Действительно, такая вероятность существует, поэтому клиент услуг VPN на основе разделения трафика, например MPLS VPN, может самостоятельно повысить защищенность своего трафика, применив, скажем, технику IPSec.

|

|

|

Технология MPLS VPN

Ключевые слова: сети MPLS L2VPN и MPLS L3VPN, пограничное устройство поставщика услуг, маршрутизатор магистральной сети поставщика, глобальная таблица маршрутизации, таблица маршрутизации и продвижения сети VPN, виртуальный маршрутизатор, адреса VPN-IPv4, различитель маршрутов, адрес сети назначения, адрес следующего маршрутизатора, метка виртуальной частной сети, расширенные атрибуты сообщества, маршрутная цель.

Сети MPLS VPN привлекают сегодня всеобщее внимание. Количество ведущих поставщиков услуг, предлагающих своим клиентам воспользоваться новым видом сервиса для экономичного построения своих внутренних и внешних сетей, постоянно растет, делая сети MPLS VPN доступными для пользователей все большего числа стран и регионов. От других технологий построения виртуальных частных сетей, таких как VPN на базе ATM/FR или IPSec, технологию MPLS VPN выгодно отличает хорошая масштабируемость, возможность автоматического конфигурирования и естественная интеграция с другими сервисами протокола IP, которые сегодня входят в обязательный набор любого успешного поставщика услуг, включая доступ в Интернет, Web и почтовые службы, хостинг.

Существует два варианта сетей MPLS VPN.

□ В сетях MPLS L3VPN доставка трафика от клиента до пограничного устройства сети поставщика услуг осуществляется с помощью технологии IP (третий уровень).

□ Сети MPLS L2VPN передают клиентский трафик в сеть поставщика услуг с помощью какой-либо технологии второго уровня, которой может быть Ethernet, Frame Relay или ATM.

В обоих случаях внутри сети поставщика услуг клиентский трафик передается с помощью технологии MPLS[43].

В данной книге рассматривается только MPLS L3VPN, как намного более зрелая технология, уже работающая во многих сетях поставщиков услуг. Несмотря на то что спецификация RFC 2547bis, которая определяет основные механизмы этой технологии, носит информационный статус, все реализации MPLS L3VPN производителями сетевого оборудования следуют этому документу, придавая ему статус фактического стандарта. В дальнейшем изложении мы для краткости будем опускать обозначение уровня L3, используя название MPLS VPN как синоним MPLS L3VPN.

Полная связность при абсолютной изо л и рова н ности

Каждый клиент желает, чтобы поставщик услуг VPN связал между собой его сети, обеспечив абсолютную изолированность полученной единой сети от сетей других клиентов.

Эту задачу современному поставщику услуг приходится решать в противоречивых условиях доминирования технологии IP как универсального транспорта. Действительно, один из основных принципов работы составной IP-сети заключается в автоматическом связывании всех сетей в одно целое за счет распространения по сети маршрутной информации протоколами маршрутизации, такими как BGP, OSPF, IS-IS, RIP. С помощью подобного механизма на каждом маршрутизаторе сети автоматически создается таблица маршрутизации, в которой указываются пути следования пакетов к каждой из сетей, включенных в составную сеть (пути к отдельным сетям могут агрегироваться, но это не меняет сути).

Как же технология MPLS VPN разрешает парадокс обеспечения изолированности при сохранении связности? Достаточно элегантно — за счет автоматической фильтрации маршрутных объявлений и применения туннелей MPLS для передачи клиентского трафика по внутренней сети поставщика.

Для того чтобы изолировать сети друг от друга, достаточно поставить между ними заслон на пути распространения маршрутной информации. Для обмена маршрутной информацией в пределах сети узлы пользуются одним из внутренних протоколов маршрутизации (ЮР), область действия которого ограничена автономной системой: RIP, OSPF или IS-IS. Если в таблице маршрутизации узла А нет записи о маршруте к узлу В (и отсутствует запись о маршруте по умолчанию), то говорят, что узел А не «видит» узла В.

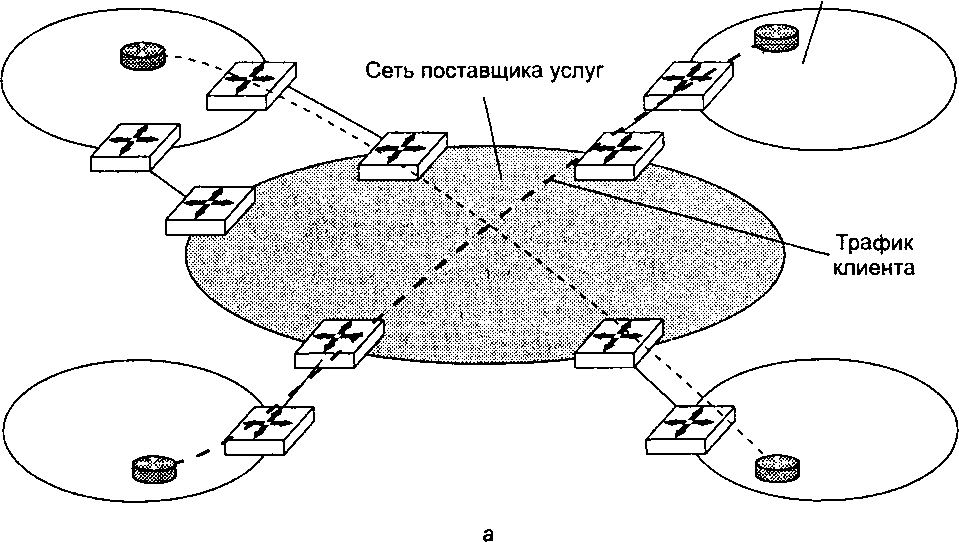

В сети MPLS VPN подобный режим достигается за счет того, что маршрутные объявления, передаваемые сетью клиента, с помощью протокола BGP «перепрыгивают» через всю внутреннюю сеть поставщика услуг. После чего благодаря особому конфигурированию с использованием многопротокольного расширения протокола BGP (MP-BGP) они попадают только в сети того же клиента. В результате маршрутизаторы разных клиентов не имеют маршрутной информации друг о друге и поэтому не могут обмениваться пакетами, то есть достигается желаемая изоляция (рис. 24.17).

Клиентская Маршрутные объявления

Рис. 24.17. Изоляция клиентских сетей с помощью туннелей

Рис. 24.17. Изоляция клиентских сетей с помощью туннелей

|

Еще одним следствием такого подхода является изолированность внутренней сети поставщика услуг от сетей клиентов — а это, в свою очередь, повышает надежность работы сети поставщика и ее масштабируемость (не нужно хранить таблицы большого размера с описанием сетей многочисленных клиентов на внутренних маршрутизаторах сети поставщика услуг).

Но как же все-таки связать территориально разнесенные сети клиента в единую виртуальную частную сеть, если внутренняя сеть поставщика услуг ничего о них не знает, во всяком случае, на уровне обычных таблиц маршрутизации? Для этого применяется достаточно традиционное средство — туннель между пограничными маршрутизаторами внутренней сети. Особенность рассматриваемой технологии состоит в применение туннеля MPLS (альтернативные решения могли бы основываться на туннелях IPSec или других туннелях класса «1Р поверх IP»). Преимуществом туннелей MPLS VPN являются автоматический способ их прокладки и выгоды, получаемые за счет применения технологии MPLS как таковой — ускоренное продвижение пакетов по сети поставщика услуг и управление качеством обслуживания (QoS) для туннелей с инжинирингом трафика.

Для того чтобы описанные принципы построения MPLS VPN смогли найти воплощение в реальной сети, были разработаны несколько специфических механизмов и компонентов сети.

Компоненты сети MPLS VPN

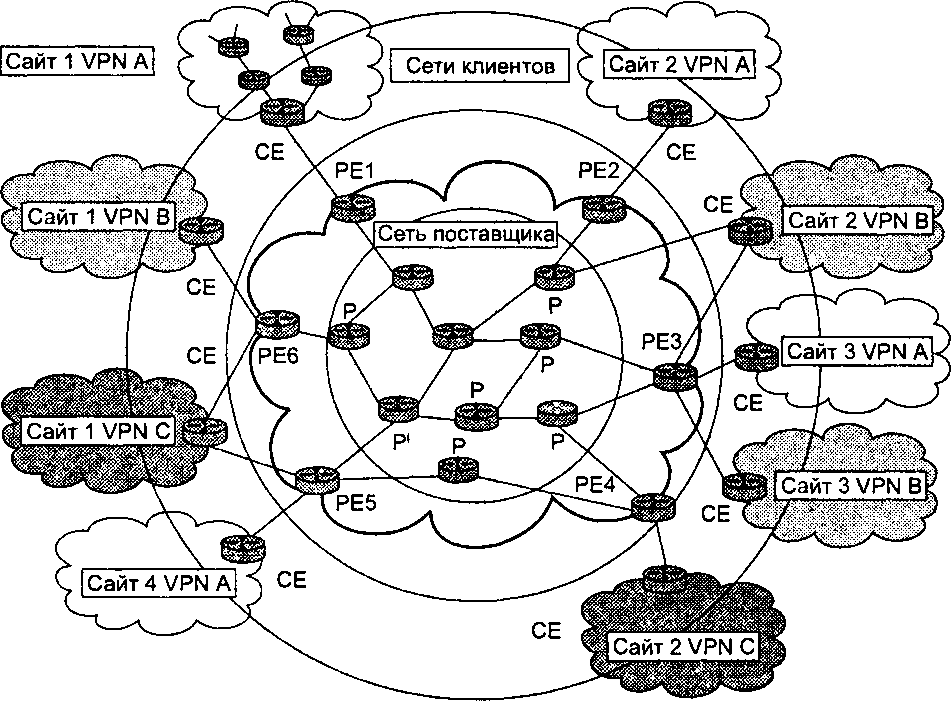

В сети MPLS VPN легко выделить две области (рис. 24.18):

□ IP-сети клиентов;

□ магистральная сеть MPLS поставщика услуг.

Рис. 24.18. Компоненты сети MPLS VPN

Рис. 24.18. Компоненты сети MPLS VPN

|

В общем случае у каждого клиента может быть несколько территориально обособленных IP-сетей (сайтов), каждая из которых, в свою очередь, может включать несколько подсетей, связанных маршрутизаторами. Принадлежащие одному клиенту сайты обмениваются IP-пакетами через сеть поставщика услуг и образуют виртуальную частную сеть этого клиента.

Маршрутизатор, с помощью которого сайт клиента подключается к магистрали поставщика, называется пограничным устройством клиента СЕ (Customer Edge router). Будучи компонентом сети клиента, маршрутизатор СЕ ничего не знает о существовании VPN. Он может быть соединен с магистральной сетью поставщика услуг несколькими каналами.

Магистральная сеть поставщика услуг является сетью MPLS, в которой IP-пакеты продвигаются на основе не IP-адресов, а локальных меток. Сеть MPLS состоит из коммутирующих по меткам маршрутизаторов (LSR), которые направляют трафик по предварительно проложенным путям коммутации по меткам (LSP) в соответствии со значениями меток.

В сети поставщика среди устройств LSR выделяют пограничные маршрутизаторы РЕ (Provider Edge router), к которым через маршрутизаторы СЕ подключаются сайты клиентов и маршрутизаторы магистральной сети поставщика Р (Provider router Р).

Маршрутизаторы СЕ и РЕ обычно связаны непосредственно физическим каналом, на котором работает какой-либо протокол канального уровня, например РРР, FR, ATM или Ethernet. Общение между СЕ и РЕ идет по стандартным протоколам стека TCP/IP. Поддержка MPLS нужна только для внутренних интерфейсов РЕ и всех интерфейсов Р. Иногда полезно различать относительно направления продвижения трафика входной и выходной (удаленный) маршрутизаторы РЕ.

р магистральной сети поставщика только маршрутизаторы РЕ должны быть сконфигурированы дпя поддержки виртуальных частных сетей, только они «знают» о существующих сетях '.VPN, /

Если рассматривать сеть с позиций VPN, то маршрутизаторы Р непосредственно не взаимодействуют с маршрутизаторами СЕ, а просто обеспечивают туннели между входным и выходным маршрутизаторами РЕ.

Пограничные маршрутизаторы РЕ являются функционально более сложными, чем внутренние маршрутизаторы Р сети поставщика услуг. На них возлагаются главные задачи по поддержке сетей VPN, а именно — задачи разграничения маршрутов и данных, поступающих от разных клиентов. Маршрутизаторы РЕ служат также оконечными точками путей LSP между сайтами заказчиков, и именно пограничный маршрутизатор поставщика услуг назначает метку IP-пакету для его транзита через внутреннюю сеть, образованную внутренними маршрутизаторами поставщика услуг.

Пути LSP могут быть проложены двумя способами: либо с применением технологии ускоренной маршрутизации (IGP) с помощью протокола LDP, либо на основе технологии инжиниринга трафика с помощью протоколов RSVP или CR- LDP. Прокладка LSP означает создание таблиц коммутации по меткам на всех пограничных и внутренних маршрутизаторах поставщика услуг, образующих данный путь (примеры таких таблиц можно найти в главе 22). В совокупности эти таблицы задают множество путей, образующих сети различных топологий для разных видов трафика клиентов.

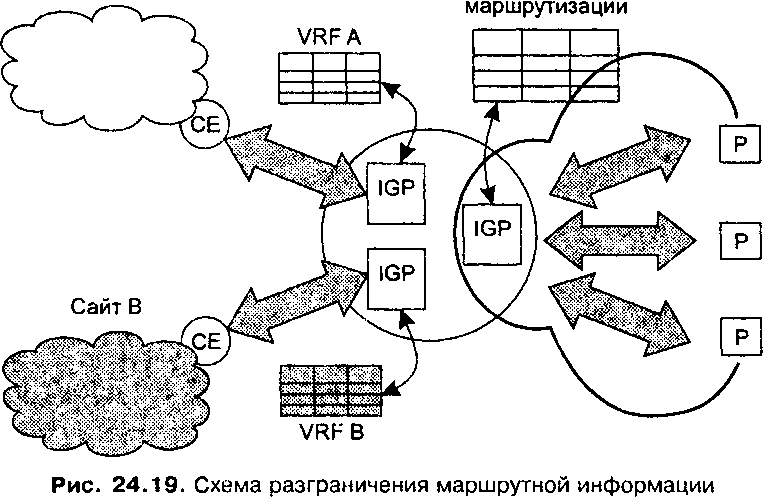

Разграничение маршрутной информации

Для корректной работы VPN требуется, чтобы информация о маршрутах через магистральную сеть поставщика услуг не распространялась за ее пределы, а сведения о маршрутах в клиентских сайтах не становились известными за границами определенных сетей VPN.

Барьеры на пути распространения маршрутных объявлений могут устанавливаться соответствующим конфигурированием маршрутизаторов. Протокол маршрутизации должен быть оповещен о том, с каких интерфейсов и от кого он имеет право принимать объявления и на какие интерфейсы и кому их распространять.

Роль таких барьеров в сети MPLS VPN играют маршрутизаторы РЕ. Можно представить, что через маршрутизатор РЕ проходит невидимая граница между зоной клиентских сайтов и зоной ядра сети поставщика. По одну сторону располагаются интерфейсы, через которые РЕ взаимодействует с внутренними маршрутизаторами поставщика услуг, а по другую — интерфейсы, к которым подключаются сайты клиентов. С одной стороны, на РЕ поступают объявления о маршрутах магистральной сети, с другой стороны — объявления о маршрутах в сетях клиентов.

На рис. 24.19 показана схема разграничения маршрутной информации. На маршрутизаторе РЕ установлены несколько протокольных модулей IGP. Один из них сконфигурирован для приема и распространения маршрутных объявлений только с тех трех внутренних интерфейсов, которые связывают этот маршрутизатор РЕ с маршрутизаторами Р. Два других модуля IGP обрабатывают маршрутную информацию от сайтов клиентов.

Сайт А Глобальная таблица

|

Аналогичным образом настроены и остальные устройства РЕ. Внутренние маршрутизаторы Р принимают и обрабатывают маршрутную информацию протокола IGP, поступающую со всех интерфейсов. В результате на всех маршрутизаторах (и РЕ, и Р) создается по таблице маршрутизации, где содержатся все маршруты в пределах внутренней сети поставщика услуг. Подчеркнем, что никакой информации о маршрутах к сетям клиентов в таблицах внутренних маршрутизаторов нет. Сети клиентов также ничего не «знают» о маршрутах в сети поставщика услуг.

2015-05-13

2015-05-13 2786

2786