1. Можно ли, не внося никаких изменений в прикладную программу, использовать протокол IPSec для безопасной передачи данных, генерируемых этой программой?

2. Зачем в системе IPSec наряду с протоколом АН, обеспечивающим целостность и аутентификацию, предусмотрен протокол ESP, также выполняющий эти функции?

3. Чтобы получатель имел возможность проверить целостность данных, многие протоколы помещают в пакет контрольную сумму. В IPSec для обеспечения целостности используется дайджест. Поясните, в чем разница этих двух подходов.

4. Предположим, на вашем компьютере работают три приложения, данные которых вы хотите передавать в зашифрованном виде своему партнеру, используя для этого протокол IPSec. Сколько безопасных ассоциаций необходимо создать для этого?

5. Сравните транспортный и туннельный режимы IPSec. Какой из них обеспечивает более высокую безопасность? Какой лучше масштабируется? Какой экономичней?

6. Приведите примеры того, как злоумышленник может воспользоваться информацией из заголовка IP.

|

|

|

7. Повышает ли безопасность передаваемых данных использование протокола АН в туннельном, а не в транспортном режиме?

8. Какой механизм защиты от дубликатов, навязываемых злоумышленниками, используется в IPSec?

9. Заполнитель является еще одним средством обеспечения конфиденциальности. Поясните почему.

10. Каким образом шлюз безопасности (SG) определяет, какой вид обработки необходимо применять к каждому из поступающих на него пакетов.

И. Какие свойства реальных частных сетей могут поддерживаться виртуальными частными сетями?

12. Предложите классификацию VPN.

13. Какие технологии в сетях VPN используются, чтобы обеспечить безопасность разграничения трафика?

14. В чем состоят достоинства и недостатки сети VPN уровня 3 по сравнению с сетью VPN уровня 2?

15. Какой недостаток вы считаете основным в сети IPSec VPN?

16. Опишите механизм, применяемый в технологии MPLS VPN для разграничения адресных пространств сетей разных клиентов.

17. Как формируется таблица VRF?

18. Как могло бы выглядеть маршрутное объявление протокола MP-BGP, работающего на устройстве РЕ2, полученное в результате трансляции следующего маршрутного объявления, поступившего от устройства СЕЗ (см. рис. 24.20):

Net = 10 2/16 NextHop = СЕЗ

19. В сети MPLS VPN пакет снабжается двумя метками — внутренней LVPN и внешней L. Какую роль играет каждая из этих меток в продвижении пакета?

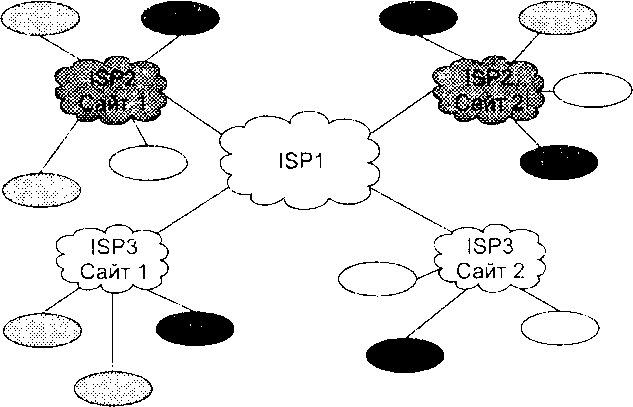

20. Вы изучили принципы работы сети MPLS VPN уровня 3 для случая, когда все сайты всех клиентов соединены с магистралью одного поставщика. Попробуйте развить эти принципы для более общего случая, когда магистраль поддерживается несколькими поставщиками (рис. 24.23).

|

|

|

Сайты клиента А

Сайты клиента А

|

|

Сайты клиента В

Сайты клиента С

Рис. 24.23. Сеть VPN, построенная на основе сетей трех поставщиков

На этом рисунке сайты трех клиентов, А, В и С, присоединены к сетям поставщиков ISP2 и ISP3. Сети этих поставщиков, в свою очередь, соединяются друг с другом с помощью сети поставщика ISP1. Примените для решения задания иерархический подход, сделав ISP1 поставщиком верхнего уровня. В этом случае ISP2 и ISP3 будут исполнять для поставщика IPS1 роль клиентов из схемы MPLS VPN. Предложите возможную реализацию идеи иерархии поставщиков MPLS VPN, приняв в качестве основы возможности протокола BGP и идею стека меюк MPLS.

21. Сравните количество необходимых виртуальных каналов и путей LSP, которые нужно проложить поставщику услуг VPN для двух случаев:

О поставщик использует сеть Frame Relay для предоставления услуг VPN;

О поставщик использует сеть IP/MPLS для предоставления услуг VPN.

У поставщика имеется 25 клиентов, сети каждого клиента состоят из 10 сайтов, соединенных с сетью поставщика услуг. Клиентам нужны услуги Интернета, то есть соединения между сайтами клиентов не предусматриваются.

22. В подразделе «Перемещение пакета по сети MPLS VPN» раздела «Технология MPLS VPN» приведен пример передачи пакета из узла 10.2.1.1/16 сайта 2 сети VPN А к узлу 10.1.0.3/16 сайта 1 той же сети VPN (см. рис. 24.21). Используя рис. 24.21, опишите передачу пакета в обратном направлении, то есть от узла 10.1.0.3/16 к узлу 10.2.1.1/16. Приведите возможное содержимое таблиц маршрутизации СЕ1 и РЕ1. Предложите собственные значения для недостающих данных и поместите на рисунок поясняющий текст.

2015-05-13

2015-05-13 583

583