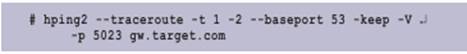

Выполняется трассировка при помощи пакетов типа UDP, исходящий порт соединения 53, а порт назначения 5023 исследуемого хоста gw.target.com. Трассировка позволяет получить информацию о структуре корпоративной сети, ее активных сетевых узлах (брандмауэры, маршрутизаторы, и т. д.).

|

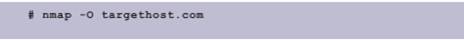

Важно определить, какие из операционных систем используются на этих узлах.

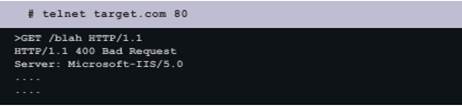

Nmap (с опцией -O) позволяет определить версию ОС на основе техники TCP/IP-дактилоскопирование (fingerprinting)Так же просто применить простую диагностику для веб-серверов, используя терминал telnet для соединения с веб-улом по порту 80.

|

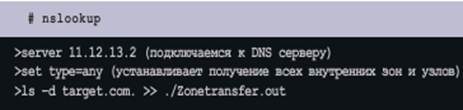

Некоторые сервисы позволяют получить злоумышленнику избыточную информацию о сети, часто уязвимы DNS-сервера, как и приведенный выше пример с конфигурацией, разрешающей трансфер зоны:

|

Файл Zonetransfer.out содержит полный список всех внутренних зон и узлов.

Техника 4. Поиск общих windows-ресурсов (windows-share)

Допустим, злоумышленник уже получил следующие данные о корпоративной сети:

ü В сети присутствуют узлы на основе ОС MS Windows.

|

|

|

ü Диапазон IP-адресов локальной сети: 11.12.13.1-11.12.13.255.

Используем утилиту Legion 2.1 для сканирования заданного диапазона сети, для поиска общих ресурсов Microsoft Windows. Legion сперва определит, какие из доступных узлов используют или нет протокол NetBIOS, далее получим результат в виде полного списка доступных ресурсов и возможных прав доступа. Возможно, вы будете удивлены, увидев в списке ресурсов корневой диск или папки с рабочими документами пользователей. Так злоумышленник может получить доступ к коммерческой информации предпрития или воспользоваться доступом и установить «закладки» для мониторинга сетевых аккаунтов и паролей.

Теперь, зная базовые техники атаки и возможные инструменты, можем организовать защиту и систему оповещения атаки корпоративной сети. С точки зрения атакующего, инструменты делятся на 3 категории: зондирование, получение доступа и заметание следов.

С точки же зрения специалиста по информационной безопасности, их можно разделить на: глубоко эшелонированную защиту (HIDS/NIDS, Firewalls, Antivirus, Honeypots etc) и персональные утилиты анализа безопасности (сканеры и т. д.).

Список популярных используемых инструментов:

ü Argus – инструмент анализа сетевой активности. Работает на уровне IP приложения, получая полную информацию с сетевого интерфейса. Может оповещать об аномальной активности в локальной сети (сканирование) (ftp://ftp.andrew.cmu.edu/pub/argus).

ü Asax – cканер и анализатор уявимостей для платформы UNIX (ftp://ftp.cerias.purdue.edu/pub/tools/unix/sysutils/asax).

ü Asmodeous Port Scanner – сетевой сканер для Windows (https://www.webtrends.com/products/wsa).

ü HPing – утилита диагностики сети использует нижние уровни IP-протокола для получения информации о маршрутах сети (https://www.kyuzz.org/antirez/oldhping.html).

|

|

|

ü Internet Security Scanner (ISS) – сканер уязвимостей на UNIX-платформах, также собирает информацию о NFS-ресурсах (ftp://ftp.iss.net/pub/iss).

ü NESSUS – утилита основана на открытом исходном коде, удобный инструмент утилита для диагностики безопасности различных ОС. Поддерживает многопоточные модули и графический интерфейс X-windows (https://www.nessus.org).

ü SAINT – инструмент администратора сетевой безопасности. Позволяет работать со множеством сетевых сервисов NFS, NIS, ftp and tftp, rexd, statd, и другие (https://wwdsilx.wwdsi.com/saint).

Вы можете собственными силами проверить информационную сеть компании на наличие уязвимостей, спроектировать систему информационной безопасности, выбрать нужные инструменты, разработать необходимые регламенты и политику безопасности. Или при отсутствии специалистов данной области обратиться к независимому стороннему аудиту.

2014-02-12

2014-02-12 664

664